「Windows Server 2008 実践ガイド」でカットした原稿です

Windows Server Update Services(WSUS)とは、Microsoftが提供しているWindows

Updateサービスあるいは、Microsoft Updateを自前で提供する仕組みだ。

WSUSの説明をする前に、Microsoftが提供しているサービスをわざわざ自前で準備する必要があるのかという疑問に答えておこう。

Microsoftでは毎月第2火曜日(日本は時差で水曜日)に月例セキュリティプログラムが提供されている。Windows Update/Microsoft

Updateは一斉にダウンロードを開始しないようにランダムな時間差をつけてダウンロードするようになっているのだが、セキュリティプログラム提供日が祝祭日等で企業活動を停止していると、休み明けに一斉ダウンロードが開始され、インターネットアクセス回線がオーバートラフィックに陥り麻痺してしまう可能性が高いからだ。

稼働しているコンピュータが10台程度であれば問題になる事は少ないが、100台を超える様な環境だととこのような事態に陥りやすい。更にインターネットVPNで各拠点間の接続をしている場合は、VPNそのものの帯域が圧迫され業務に深刻なダメージを与えてしまう事も十分想定される。

このような事態を避けるには、Microsoft

Update相当の機能を社内に持って、各PCがインターネットから月例更新プログラムをダウンロードしないようにするのが妥当だ。

WSUSのメリットはこれだけではなく、セキュリティパッチが原因で業務プログラムが動作しなくなる事がる。このような場合は、該当のパッチを適用対象外にする等のコントロールも可能だ。

WSUSは内部でデータベースを使用することもあり、メモリとCPUリソースを良く消費するサービスの1つだ。筆者がHyper-V上でテストした限りでは、メモリは4GBに、2CPU(2コア)を割り当てないと、動作が苦しかった。Windows

システムリソースマネージャ(WSRM)を使う手もあるが、WSRMを使わないのであれば、それなりのパワーを持ったサーバ機が必要になる。

逆にハードディスク消費は思ったほどではなく、OSも含めて100GB程度もあれば十分だ。

では以下の環境にWSUSを構築しよう

|

WSUSサーバが出来たら、さっそくWSUSをインストールしたいところだが、WSUSはWindows Updateで追加された役割なので、この段階でフルアップデートする必要がある。ターゲットとなるKB940518(Windows Server 2008 サーバー マネージャ (x64 Edition) 用の更新プログラム)はオプション扱いなので、手動でダウンロードを指定する。

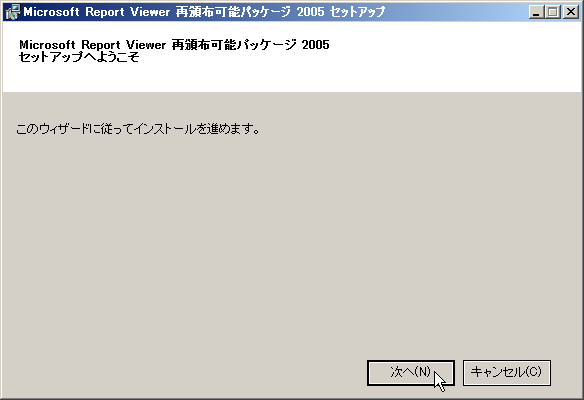

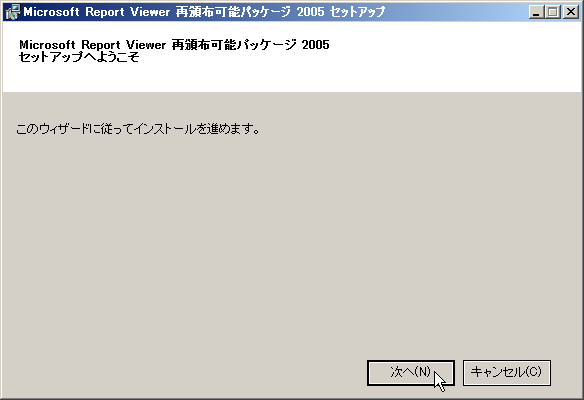

Windows Updateが完了したら、今度はReport Viewer

2005のインストールだ。WSUSの動作そのものには必須なコンポーネントではないが、レポート機能はこれが無いと動作しないので、以下の

URLからダウンロードしてインストールをする。インストールは普通のアプリケーションと一緒なので悩む事は無いだろう。

執筆段階でReport Viewer 2005 SP1が最新だ。Report Viewer

2008もリリースされているが、どうやら2005と互換性が無い様で、Report Viewer 2008ではレポートは動作しなかった。

Report Viewerのインストールは至って簡単なので説明は不要だろう。

Report Viewer 2005のインストール

Microsoft Report Viewer 2005 SP1 再頒布可能パッケージ (完全インストール)

http://www.microsoft.com/downloads/details.aspx?familyid=E7D661BA-DC95-4EB3-8916-3E31340DDC2C&displaylang=ja

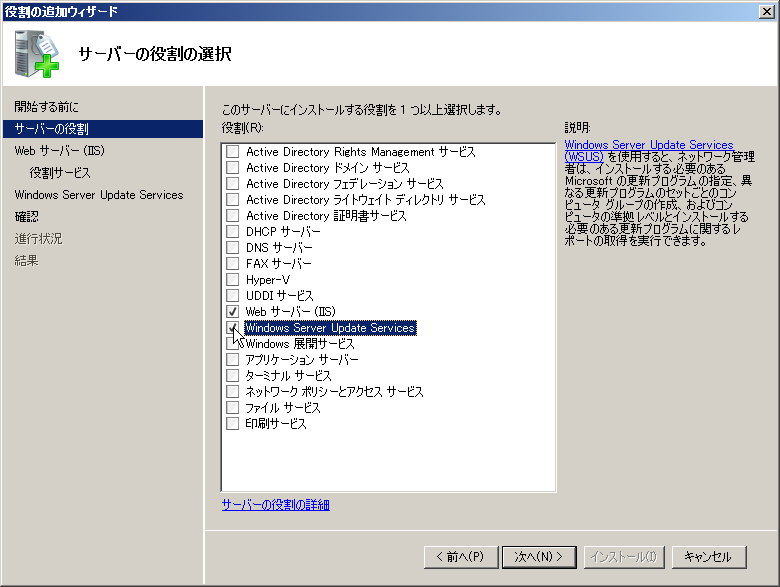

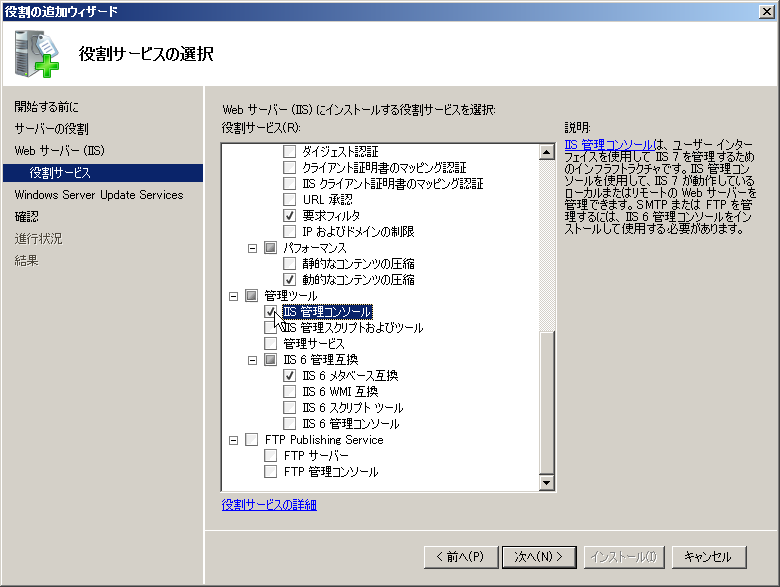

WSUSをインストールは、サーバの役割として「Windows Server Update

Services」をチェックする。WSUSにはIISが必要なのでIISも一緒にインストールされる。

デフォルトだと、IIS管理コンソールがインストールされないので、IISのインストールオプションでIIS管理コンソールを追加する必要がある。

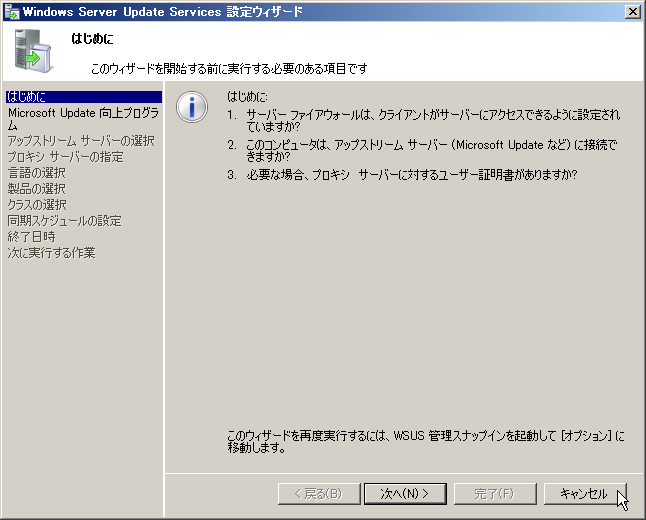

インストール中にWSUSの環境指定するダイアログが表示されるが、WSUSをインストールするとWindows Updateが修正パッチをダウンロードし始めるで、環境設定のウィザードはキャンセルし、Windows

Updateが完了した後に設定をする方がいいだろう。

WSUSのインストール

IIS管理コンソールを追加

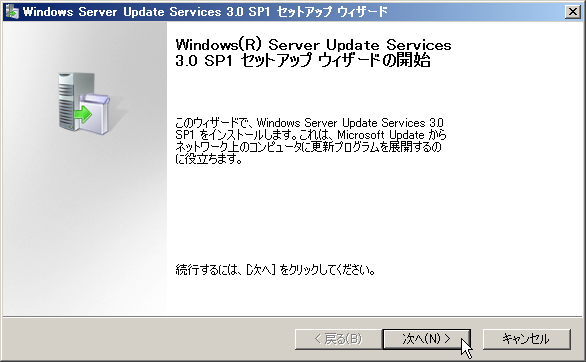

WSUSのセットアップウィザード

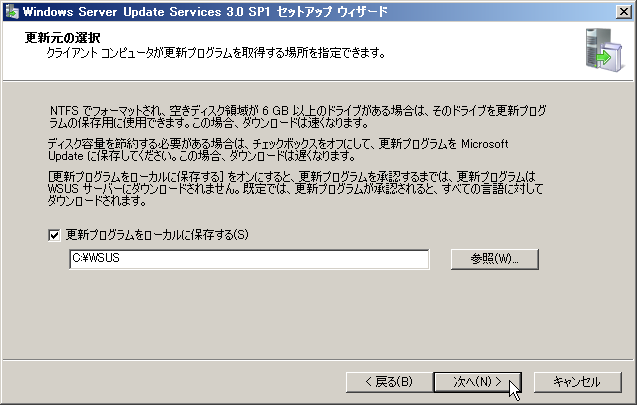

更新プログラムの格納場所指定

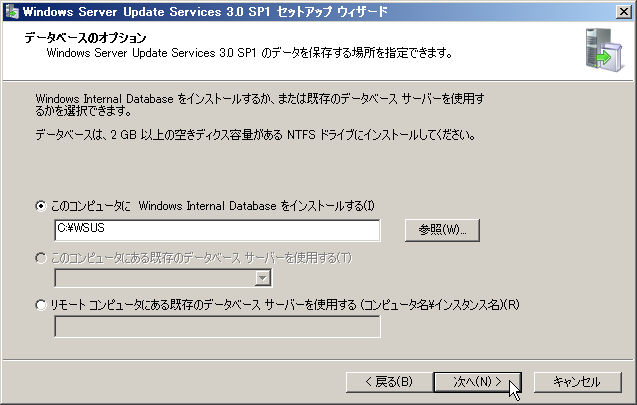

Windows Internal Databaseをインストール

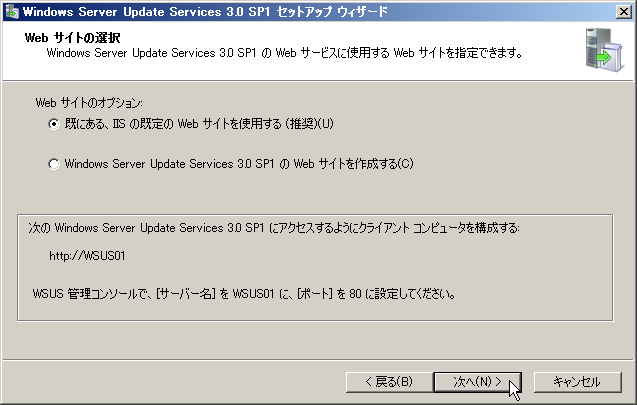

Webサイトの設定

WSUS設定ウィザードはキャンセル

WSUSのインストールが完了したら、Windows Updateが新しい更新プログラムをダウンロードしているはずなので、更新プログラムのインストールが完了するまで待つ必要がある。

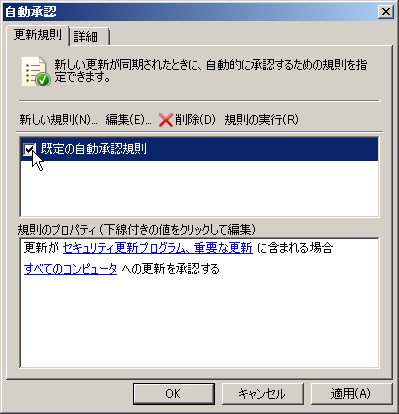

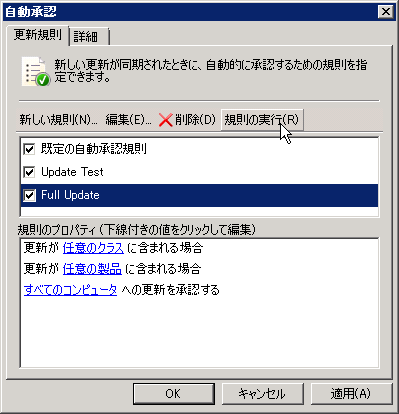

Windows Updateが完了したら、設定の再開だ。WSUSでは、ダウロードした更新プログラムを無条件に配布するのではなく、「承認された更新プログラム」だけが配布対象となる。

この機能があるので更新プログラムのコントロールが可能なわけだが、都度手動で承認するのも手間だ。

この承認を自動化する仕組みが準備されているので、一般的な更新が自動承認されるように設定をする。

ちなみに、Windows

Defenderは承諾が必要な更新プログラムの一つであるが自動承認テンプレートである「既定の自動承認規則」では自動承認対象外となっている。

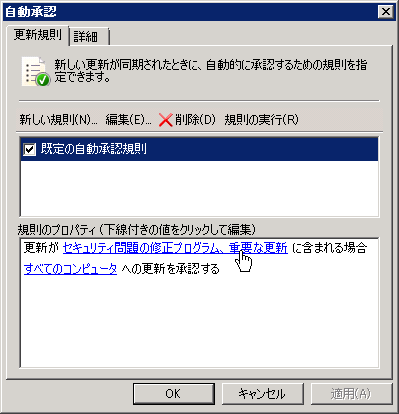

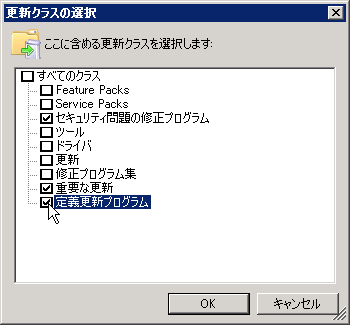

自動承認対象外になっている原因は、Windows Defenderのクラスである「定義更新プログラム」が対象外になっているからだ。Windows

Defenderも自動承認すのであれば既定の自動承認規則を変更する必要がある。

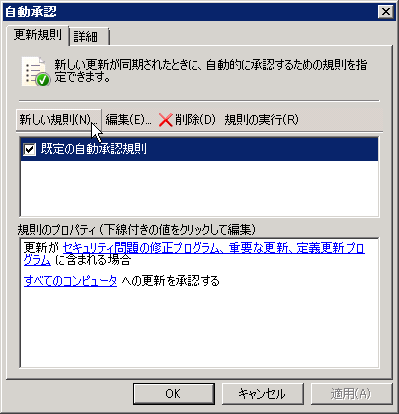

自動承認

標準で準備されている承認規則を有効にする

Windows Defenderを自動承認するには対象クラスを変更する

定義更新プログラムを自動承認に加える

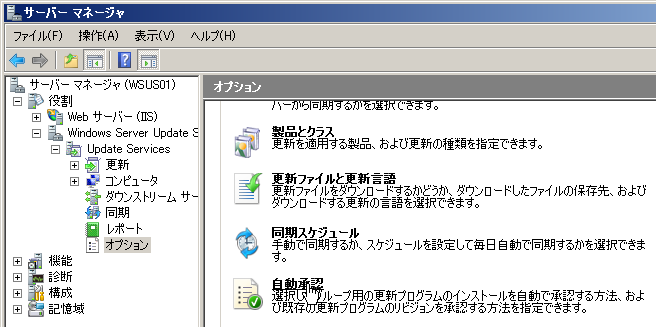

自動承認の準備が出来たら、WSUSそのもの設定だ。

WSUSはWindows Updateのカタログ情報をまずダウンロードし、その中から必要な更新プログラムをダウンロードしている。

このカタログ情報のダウンロードを「同期」と呼んでおり、環境にもよるが最初の同期には数時間を必要とする。

更に、更新プログラムは執筆段階のデフォルト設定でで約50GBをダウンロードする。WSUSは帯域を食いつぶさないように控え目な速度でダウンロードする。筆者の環境で実測した速度は150~300MB/hと至って低速ダウンロードであった。このため、初期ダウンロードでの50GBをダウンロードするには7日~14日かかる計算になる。

更新プログラムがダウンロードされていない状態では、WSUSに更新を問い合わせたクライアントPCには「更新無し」と回答されてしまうので、運用開始時期を想定して準備期間をよく考えておく必要があるサービスの一つである。

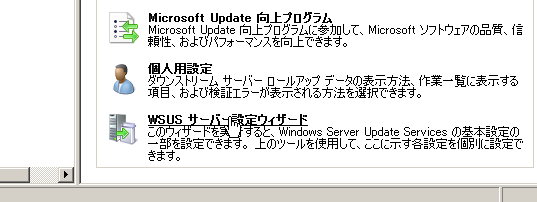

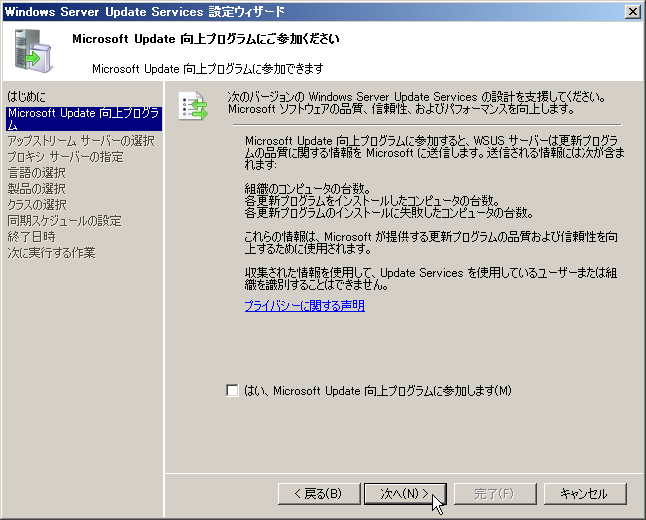

WSUSの動作設定はWSUSサーバ設定ウィザードで設定する

向上プログラムへの参加は任意

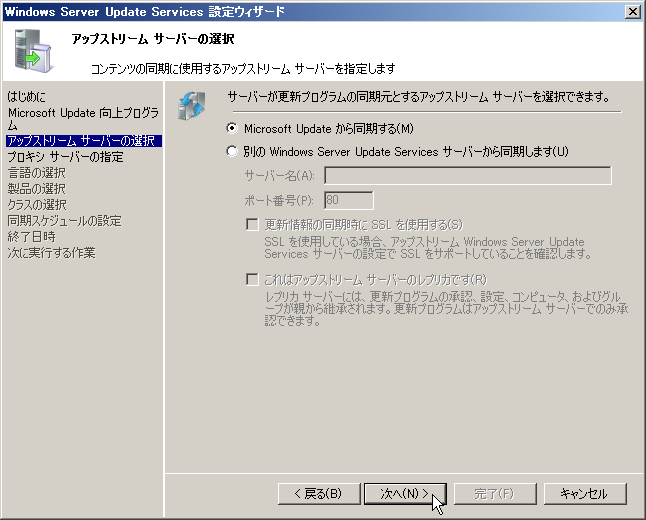

Microsoft Updateと同期する

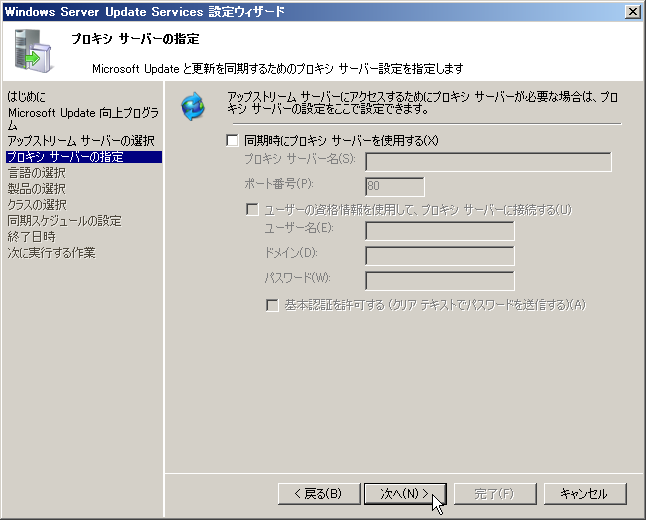

Proxyが必要なら設定

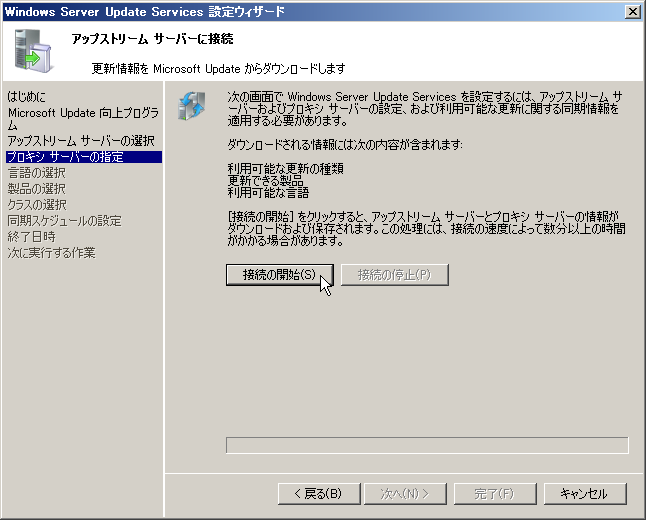

更新情報の入手

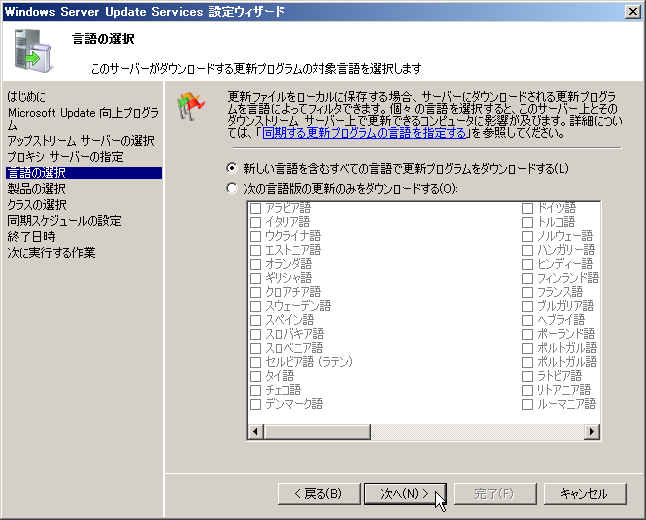

言語を絞る事も可能

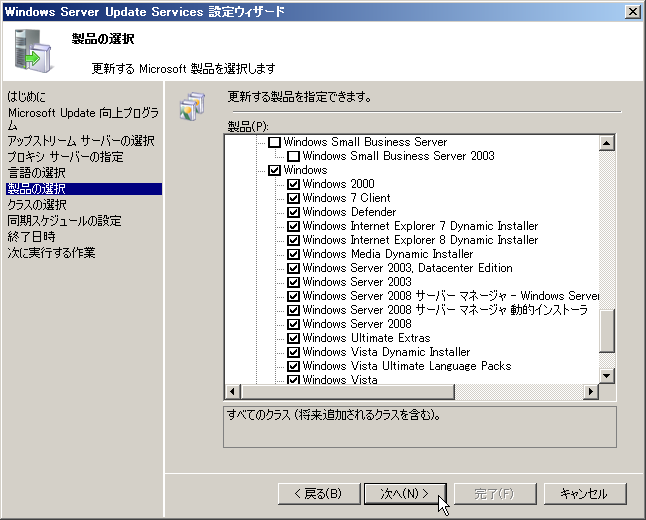

必要なプロダクトをチェック

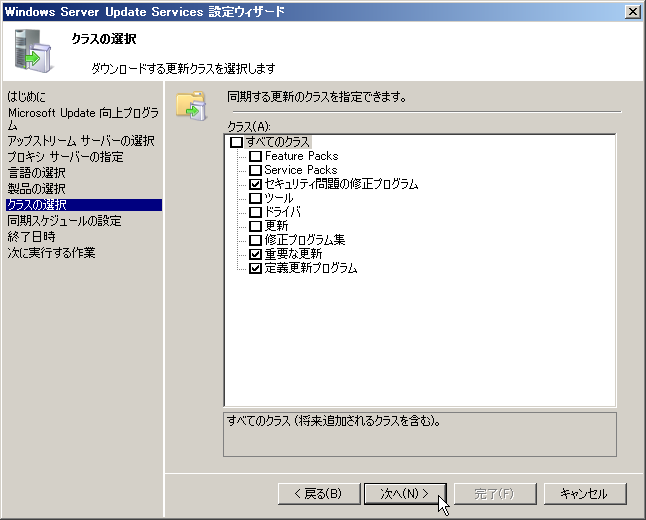

必要なクラスをチェック

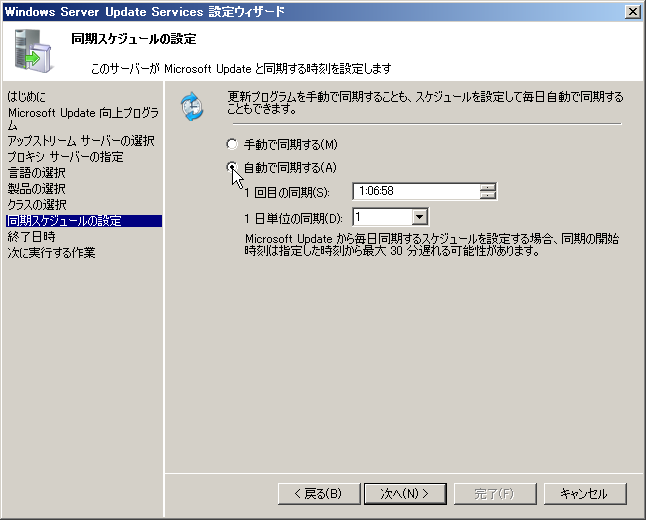

自動同期時刻を設定。デフォルトで構わない

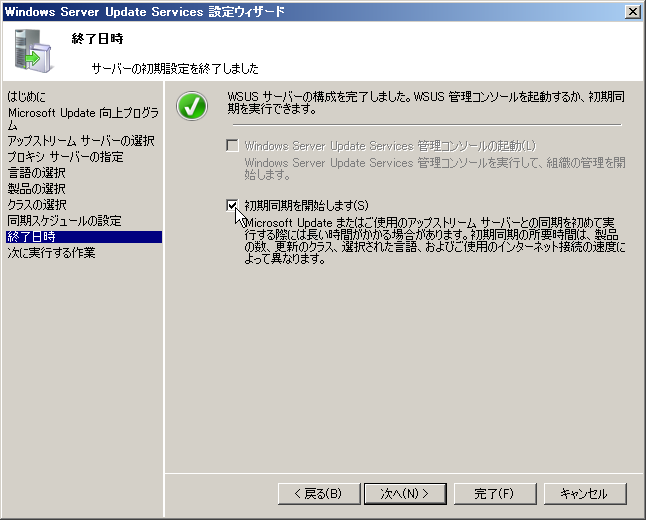

初期同期を指示

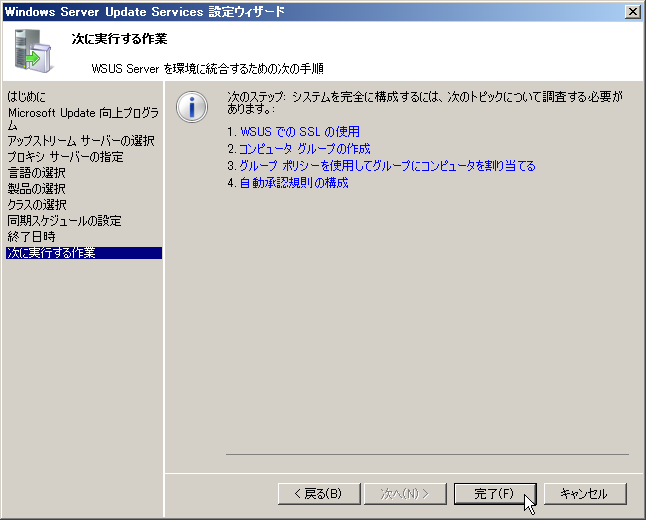

設定完了

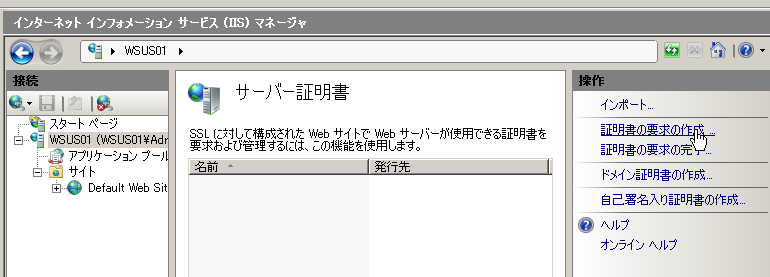

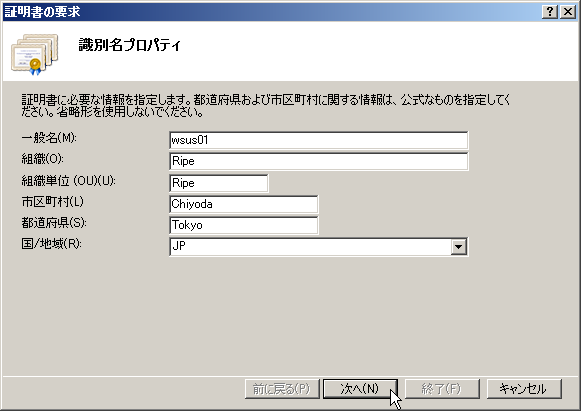

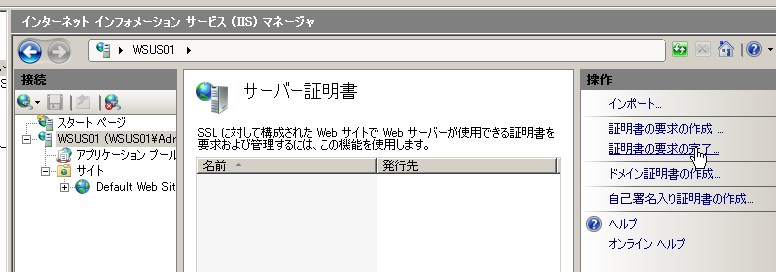

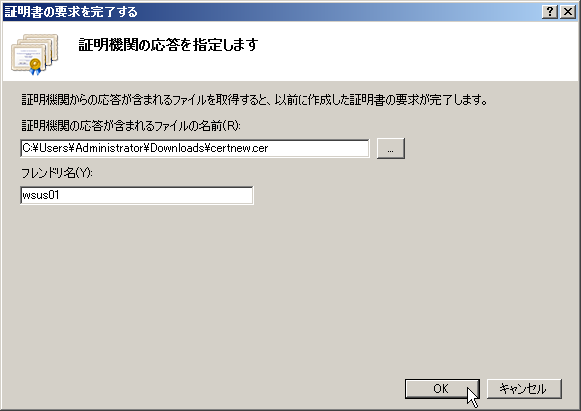

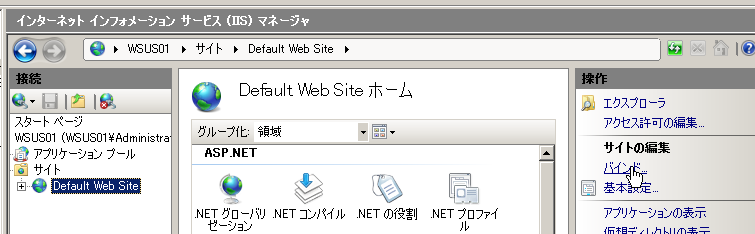

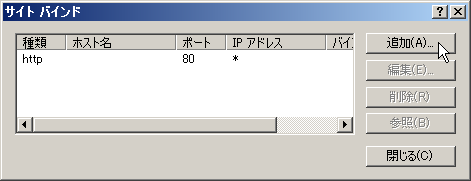

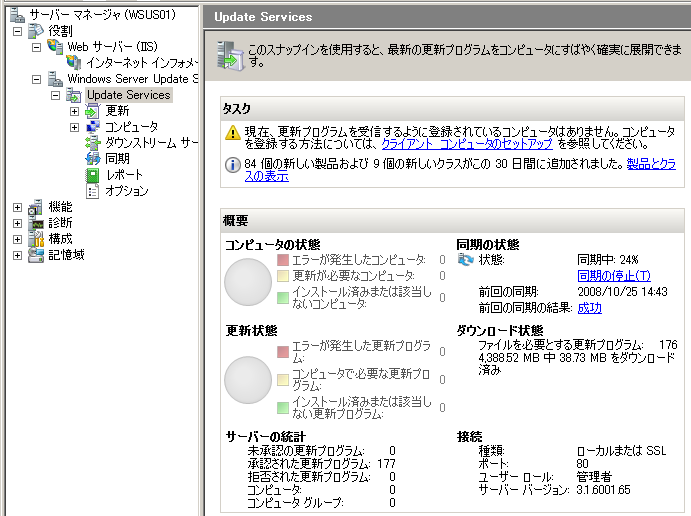

ざっと通信を解析している限りでは、SSLは不要に思えるが、SSL設定を推奨しているので、SSLもセットアップする。

SSLに必要なx.509証明書は、AD CSで発行すれば良いだろう。

IISマネージャで証明書の要求

一般名にFQDNを指定する

証明書のセット

フレンドリ名にわかりやすい名前を指定

SSLのバインド

追加

httpsを指定し、証明書のフレンドリ名を選択

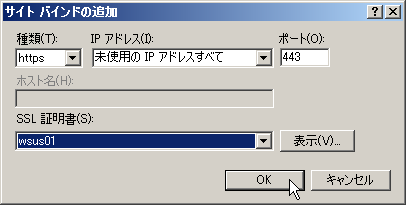

ここまでの設定が終われば、後は同期とダウンロードが完了するのをひたすら待つだけだ。

同期は数時間で完了するが、「ダウンロードの状態」の進捗は遅く、ダウンロードが完了するには数日が必要だ。

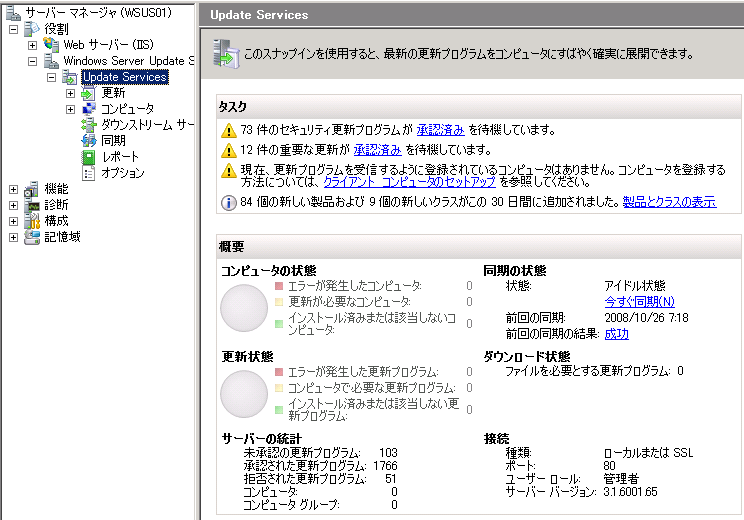

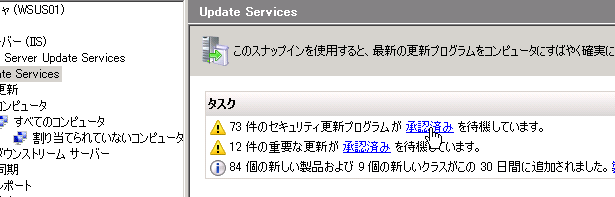

同期中

同期完了

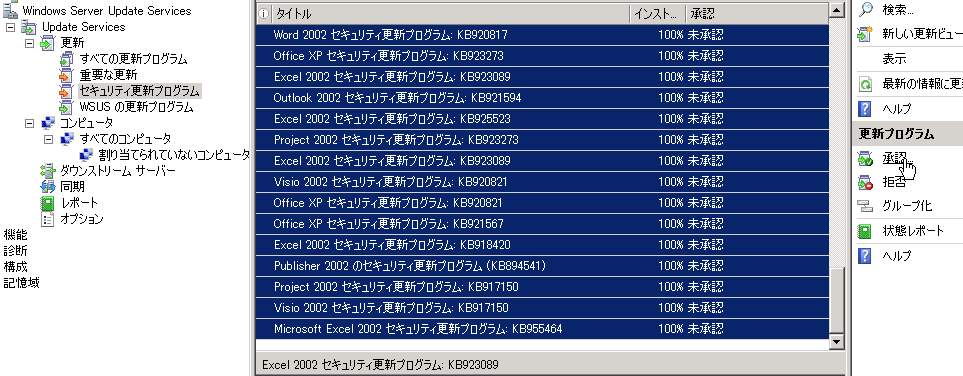

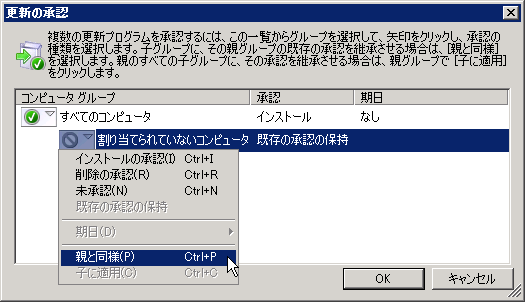

使用許可に対する同意が必要なアップデートは、自動承認をしているにもかかわらず未承認ステータスのままになっているので、これらは手動で承認する。

未承認分を手動で承認

全ての未承認更新プログラムを選択し承認

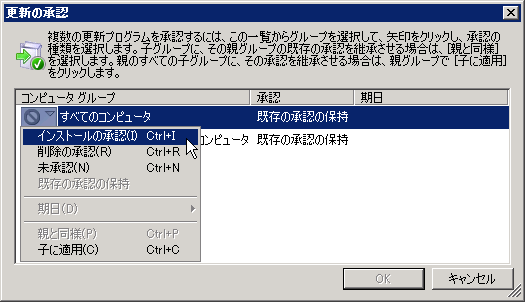

全てのコンピュータにインストールの承認

割り当てられていないコンピュータは親と同様

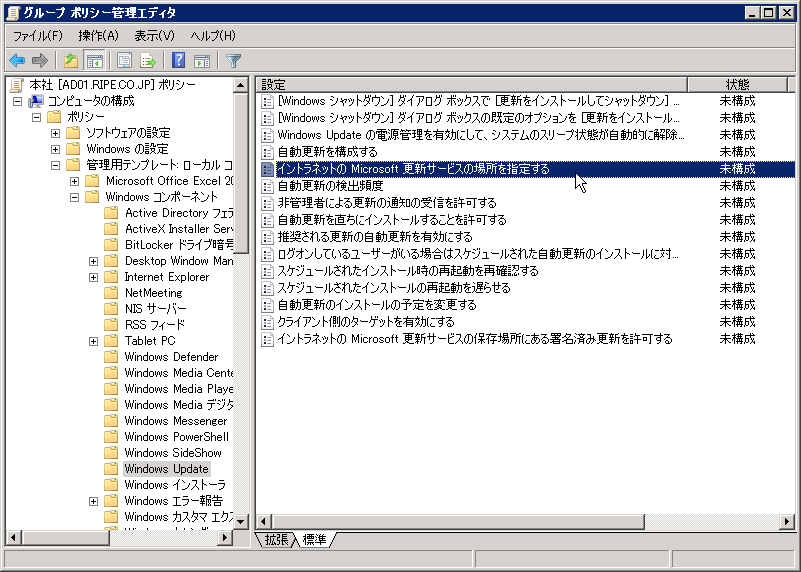

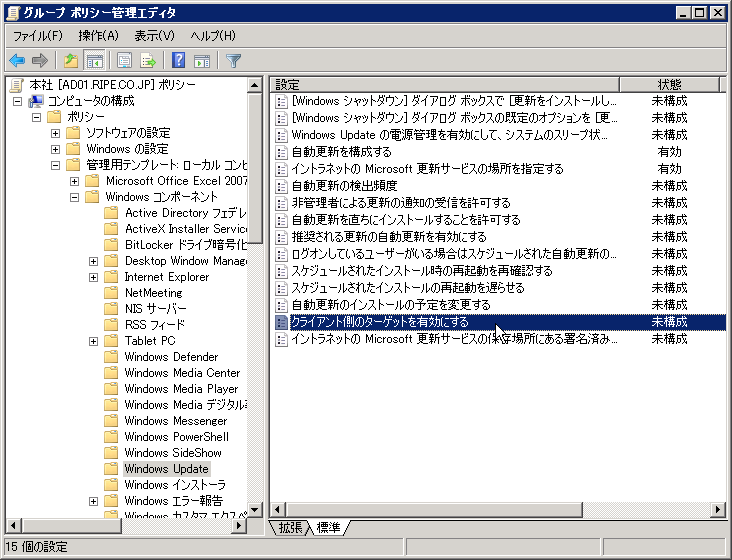

WSUSでWindows Updateを実施するには、GPOを使ってコントロールするのだが、Microsoftが提供しているドキュメントを読むと、WSUSの設定はデフォルトドメインポリシーに設定しない事が推奨されていので、OUに対して設定をする。

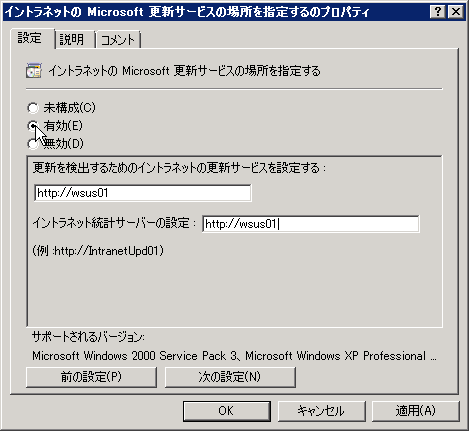

WSUSを使う場合に必要なのは「イントラネットのMicosoft更新サービスの場所を指定する」のポリシーだ。このポリシーでWSUSサーバを指定すると、インターネット上のWindowws

Updateサイトではなく、WSUSから更新プログラムをダウンロードするようになる。

Windows Updateの設定は数多くあるので、これ以外は必要に応じて設定すれば良い。

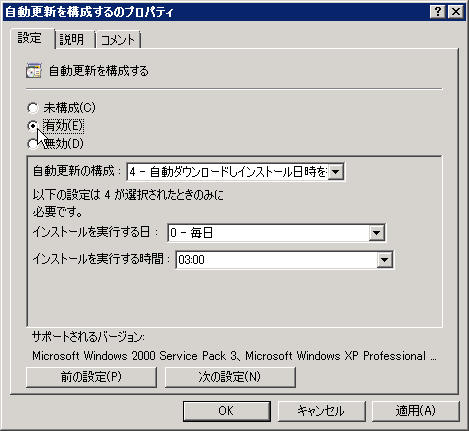

WSUSの設定

WSUSサーバを指定

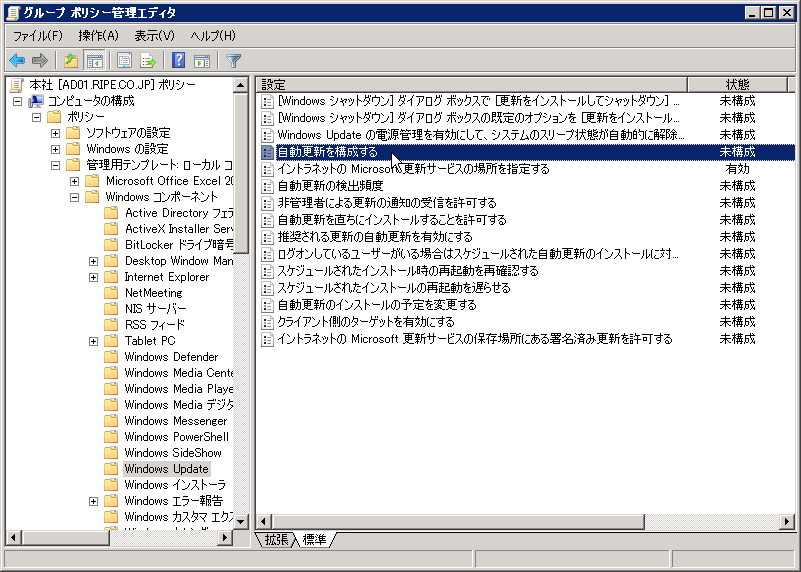

Windows Updateを強制する

4の「更新を自動的にダウロードし、以下に指定されたスケジュールでインストールする」がクライアントデフォルトと同じ設定

以上の設定で、Windows Updateはインターネットではなく、WSUSからダウンロードされる様になる。

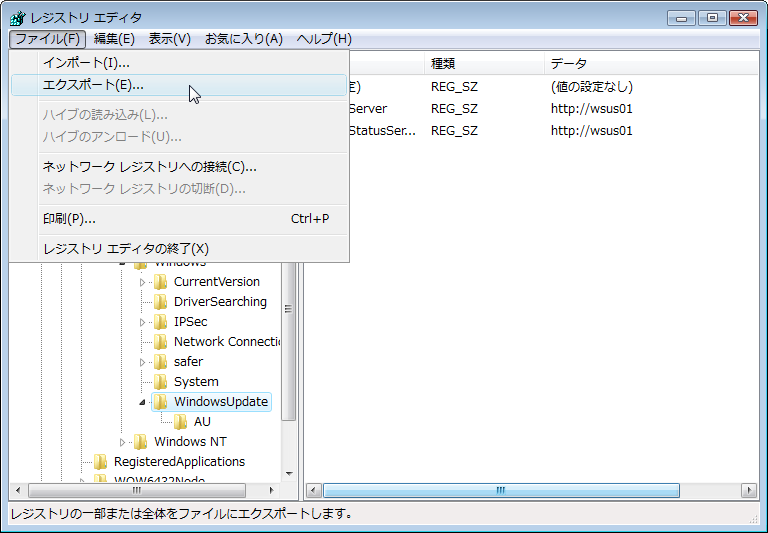

| Note: ドメインメンバー以外はレジストリを設定 ドメインメンバーではPCもWSUSで更新したい場合がある。 GPOはレジストリを更新しているので、GPO適用後のPCからレジストリを採取して、ターゲットPCに適用すればワークグループPCでもWSUSを使用できるようになる。 採取するレジストリは「HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate」以下なので、これを全てエクスポートすれば良い。 エクスポートした.regファイルはターゲットPCでダブルクリックするとレジストリ更新する事が出来る。 レジストリ更新が出来たら、ターゲットPCを再起動するとWSUSからのダウンロードに切り替わる。 WSUSのレジストリをエクスポート  |

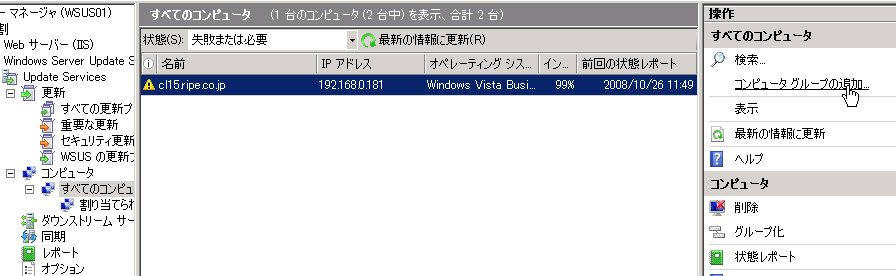

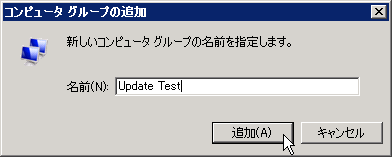

WSUSでは、自動承認をグループ単位にパターン設定する事が可能だ。この機能をうまく使うと、更新テスト用のPCには全ての更新プログラムを適用して動作確認をした上で更新プログラムを展開すると言う運用も可能だ。

デフォルトでは、WSUSに接続しているすべてのPCは「割り当てられていないコンピュータ」に分類されているので、更新テスト用のPCが所属するグループを作成し、そのグループにクライアントPCを所属させると承認パターンを変更する事が出来る。

ただし、このような運用をするにはコンソールの操作性が今一つ良くないし、都度確認して手動で承認する手間もバカにならないので、あまりお勧めと言うわけではない。

テストグループで確認してOKであれば、全てのコンピュータに対して承認をするのだが、これは全てのコンピュータに対して自動承認する規則を作成し、通常は無効にしておき、承認するときだけ有効にして、規則を実行する運用が一番良いだろう。

更新テスト用のグループを作成

グループ名の設定

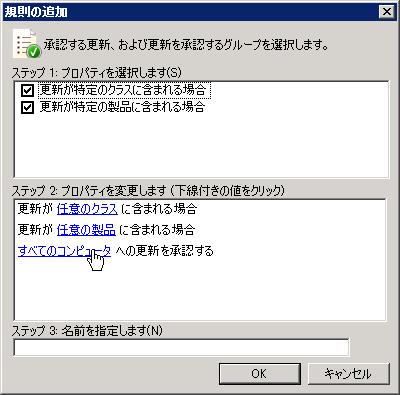

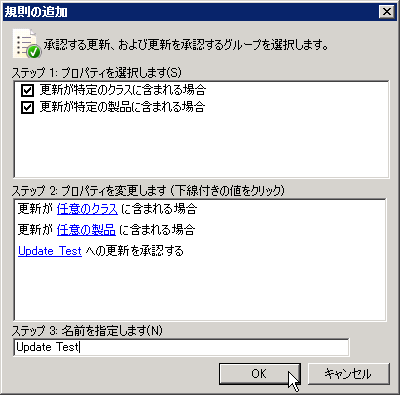

更新テスト用の規則を新規作成

更新承認対象を変更

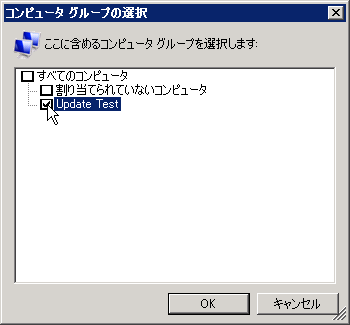

更新テストグループだけを対象に

名前をつけて完了

全PCを承認する規則を作成し平常時は無効に、承認時に有効にして規則を実行して承認をする

余談であるが、WSUSのグループへの登録は、WSUSのGPOにある「クライアント側のターゲットを有効にする」で設定する事も可能だ。

GPOでグループを指定する事も可能

![]()

![]()

Copyright © MURA All rights reserved.