.png)

IPv6 導入記の PV が結構高いので、続編として 6over4 → IPv6 PPPoE

導入までの雑記を書く事にします。

「IPv6勉強会」ってコミュニティを立ち上げたこともあり、人柱とネタ作りって感もありますw

2011/06/01 に IPv6 PPPoE(旧呼称 トンネル方式)と、2011/07/21 に IPv6 IPoE(旧呼称 ネイティブ方式)がスタートし、NGN の IPv6 インターネット接続サービスがやっとスタートしました。

拙宅では B フレハイパーで 6over4 の IPv6 運用をしていたのですが、これを機に NGN に回線を切り替えてネイティブな IPv6 にシフトする事にしました(世間では IPv6 導入すらまともにスタートしていないのにw)

まずは IPv6 の接続方式を決めなくてはいけませんね。

これを書いている 2011/07/23 現在で、IPv6 IPoE は動的 IP アドレス割り当て用に位置付けられているので、IPv6/48 の固定 IP アドレスを取得するには IPv6 PPPoE の一択になります。

ひかり電話を設置している場合は、IPoE でも IPv6/48 が半固定になるようですが、アドレスブロックの所有者が ISP になってしまうので、固定 IP アドレス運用と言う意味では中途半端ですよね。んじゃって事で IPv6 PPPoE にすることにしました。

拙宅ではひかり電話契約をしているので、電話番号を変更せずに切り替えをしたいんですよ。まぁ、電話番号が変わっても致命的な問題は無いのですが、色々変更手続きが面倒ですし。

Bフレ自体はかなり前から敷設しており、最近になってひかり電話を後付けにしたので、ONU と

ひかり電話ルーターは別体式になっています。

テストとか考えると、一体式より別体式の方が何かと都合が良いので、現在の形状は変更したくありません。

移行を考えると、回線の新設廃止の方が調整しやすいですし、何よりキャンペーンが使えるので 光 NEXT の工事費用が無料になるので新設廃止の方向でいこうかと目論んでいます。

この条件がクリアできるのか NTT 東日本に問い合わせると以下の回答が返ってきました。

●新設廃止の場合

・電話番号を生かすのであれば、PSTN を一時敷設し、そこに現在使用している番号を移し、 後日ひかり電話に持っていく

・ONU/ひかり電話ルーターは一体型しか選択できない

・光 NEXT の工事費はキャンペーンが使えるので実質無料

●回線品目変更の場合

・電話番号はそのまま移行できる

・ONU/ひかり電話ルーターは別体式を選択する事が可能(ただし機種交換必須)

・品目変更工事に約15,000円必要

うーん、困った。思い描いている選択肢を実現する方法が無い orz

リスキーですが、別体式と同番移行を優先して、回線品目変更にしますかね。

現在はソフトバンクテレコムの「ULTINA ブロードバンドアクセス フレッツ・プラン」で IPv4/29(8IP)、6over4 IPv6/48 なのですが、IPv4 アドレスが足りなくなってきたので、OCN の /28(16IP)に移行しようと目論んでいるのです。(キャンペーンやっていて安くなっている)

余談ですが、拙宅では OCN エコノミーで固定 IP アドレス運用を開始したので、ISP を色々渡り歩いて OCN に戻ってきたことになります(笑)

回線品目切り替えと、ISP 変更を同時にすると、移行が大変ですし、何か問題が起きた時の対応オプションが限られてしまうので、まずは回線品目変更。その後 ISP 変更って段取りを考えています。

まずは、ソフバンに Bフレ → 光 NEXT に変更する際の手続きを確認したら...

切替手数料は想定していたのですが、えっ? 固定 IP アドレスがリナンバーされるとな???

これって、ISP 変更と同じ事に.... orz

だったら、回線品目変更と ISP 変更を同時とやるのと何ら変わりがないじゃないですか(涙

ハイハイわかりました。仕方ないですね。リスキーですが、腹をくくって回線品目変更と ISP 変更を一気にやりますょ。

# 実際の移行は強引な裏ワザ使って、新設廃止&ひかり電話CTU別体式にしちゃいましたけどw

PPPoE は L1 の話だから、今使っている YAMAHA RTX1100 でも IPv6 PPPoE 接続できるだろうと思っていたのですが、念のために YAMAHA のサポートに確認したら、2011/07/22 現在で RTX1200 しか現在対応機種が無いとのことでした。(RTX1100は対応予定)

確かに公式対応は RTX1200 しかアナウンスされていないけど、PPPoE なので、RTX1100 でも自己責任で何とかなるだろうと YAMAHA 中の人に確認をしたら.... RTX1100 だと接続できないって回答が orz

これでまた RT シリーズコレクションが1つ増える事に (^^;

さて、この費用をどこから捻出しようかな....

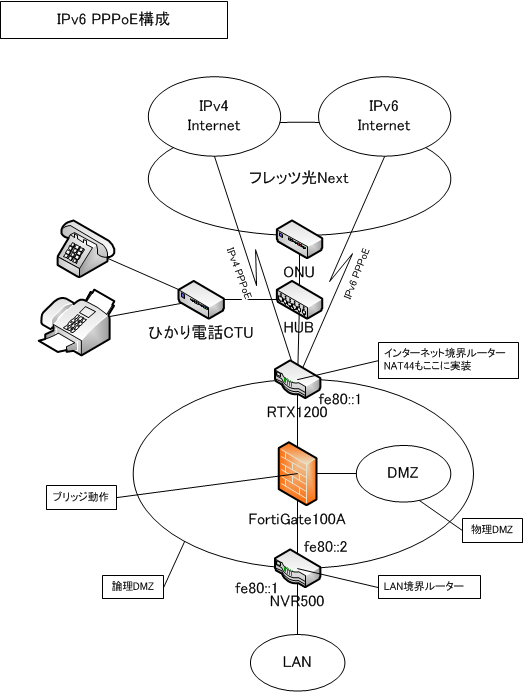

導入方法が(選択肢がなく、自動的に)決まったので、ネットワーク構成を考えてみます。

移行前は RTX1100 が IPv4 PPPoE と 6over4 をハンドリングしており、FortiGate が DMZ ハンドリングのルーターとして機能しています。

ミカカ推奨は、ひかり電話ルーターをブリッジにし、IPv4 PPPoE を実装させる直列接続なのですが、ミカカ推奨構成だとひかり電話CTU(ルーター)がボトルネックになってスループットが出ないのが実測で判明したので、拙宅では(自己責任で)並列接続にしています。

光 NEXT 移行後も、ひかり電話CTUは別体式になるように調整したので、直列にした場合と、並列にした場合の速度差が計測できます。

.png)

FotiGate は IPv6 をちゃんと捌いてくれるのですが、リンクローカルアドレスの手動設定できないので、fe80::1 の割り当てが出来ません。こいつのせいで、DMZ 配置機サーバーの IPv6 デフォルトゲートウェイアドレス設定をミスしてしまい、IPv6 で外界と話をしてくれない状態のままでしばらく放置してたって事故がありました。(ちゃんと確認しろって < 自分)

この教訓(?)を生かして、FortiGate はこれを機にトランスペアレント(ブリッジ動作)にして、ルーターでルーティングすることにしました。こうすれば FrotiGate の IPv6 実装仕様異存ではなく、ルーターの IPv6 実装仕様に依存することができるのでリンクローカルに fe80::1 を割り当てる事が出来るようになります。

FortiGate をトランスペアレントモードにすると、ポートごとにポリシー制御ができるスイッチングハブになってくれるので、インターネット境界ルーターと、LAN境界ルーター間をDMZに見立てる事が出来ますね。

なので、構成としてはこんな感じになります。

こうすると、インターネット境界ルーターの DMZ 側にリンクローカルアドレス fe80::1 を、LAN 境界ルーターの DMZ 側に fe80::2 割り当てる事が出来るので、DMZ 配置サーバーのデフォルトゲートウェイは fe80::1 にすることが出来ます。

更に、LAN境界ルーターの LAN 側に fe80::1 を割り当てる事が出来るので、「手動でIPv6を構成するノードのデフォルトゲートウェイはfe80::1」ってシンプルルールの運用が可能になります。これで typo ミスは起きないハズ。

考慮すべきポイントは、DMZ 配置ノードの

LAN 側へのルーティングをスタティックに割り当てておかないと、LAN 側との通信が FortiGate を2回通ることになるって点です。

オーバーヘッドになるだけではなく、FortiGate での方向制御やポリシーを作るのが面倒になるので、、DMZ

配置ノードから LAN 側のプレフィックスに対するルーティングは fe80::2 を設定します。

このあたりのひと手間が増えますが、fe80::

のルーティングで済むので、typo ミスは圧倒的に少なくなりますね。

更にうれしい事に、ブリッジ設定にすると DMZ 配置サーバーの IPv4 NAT 設定も不要になるので、IPv4 も IPv6 と同様に DMZ 全体に対するポリシーとして書けるので、すっきりとしたポリシー構成になります。

IPv6 構築に慣れてしまうと、IPv4 で当たり前のように書いていた NAT 設定がなんと不毛な仕様なんだろうと思えてしまうから不思議ですw

インターネット境界、LAN 境界ルーターとも2ポートしか使用しないので、3ポートサポートのルーターである必要は無く、インターネット境界ルーターで実装する NAT44 の NAPT 数制限に問題がなければ、もっと安価なコンシューマー向けのルーター(NVR500 とか RT5x シリーズとか)でも十分運用できます。

LAN 側で使用するローカル IPv4 アドレスの NAT は、インターネット境界ルーターに書いておくと、LAN から DMZ へのアクセスログが端末固有のローカル IPv4 アドレスになりますし、DMZ 配置のサーバーを AD 認証をするとかで、DMZ から LAN へのアクセスが必要な場合も NAT が邪魔にならないのでお勧めです。(やはり NAT って何かと面倒)

多層防御でセキュリティ強化をするのであれば、境界配置のルーターでのパケットフィルタリングと方向制御を実装する事になります。

これを YAMAHA

製品で実装するのであれば、方向制御が簡単に実装できる SRT100 が最適です。(SRT100 以外のルーターで方向制御を書こうとすると、ダイナミックフィルターとか SYN

フラグを見たりとかの設定が必要になり少々骨が...)

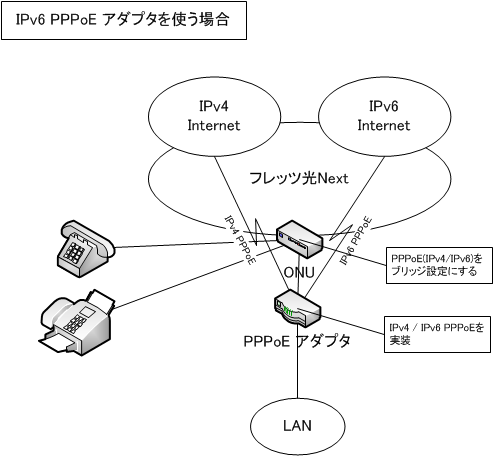

さて、ネットワーク構成を良く見ると、NGN 網内アクセスをハンドリングするアダプター(IPv6

PPPoE アダプター)がありません。

これは設計ミスではなく、意図的な構成です(キッパリ)

光 NEXT にしても、ISP 接続用の IPv4 PPPoE

みたいに接続網(NGN)内部とは一切通信しないって感じにしたいので、運用機器として IPv6 PPPoE アダプタを使うつもりは毛頭ありません。

インターネットインフラとして見て中途半端な NGN 内部と通信できて何が良いのか僕には理解不能なんですよねw

とは言っても人柱なので、テスト用に IPv6 PPPoE アダプタを購入して、IPv6 PPPoE

アダプタがどのような動作をするのか検証してみました。

結論から言うと、IPv6 PPPoE アダプタは /64 専用機器としてしか使えない様です。(2011/10/30現在)

IPv6 PPPoE アダプターの設定を色々調べたのですが、IPv6 のルーティング設定する所が無く、/48とかのサイズでIPv6 アドレス空間を取得した場合のルーティングが出来ませんでした。

ついでに、IPv6 PPPoE を実装した場合と、実装しなかった場合に IPv6 PPPoE アダプタが内側に対してどんな IPv6 アドレスを広告するのか試すと、こんな結果になりました。

| IPv6 PPPoE を実装していない時 | ULA |

| IPv6 PPPoE を実装した時 | GUA(/64) |

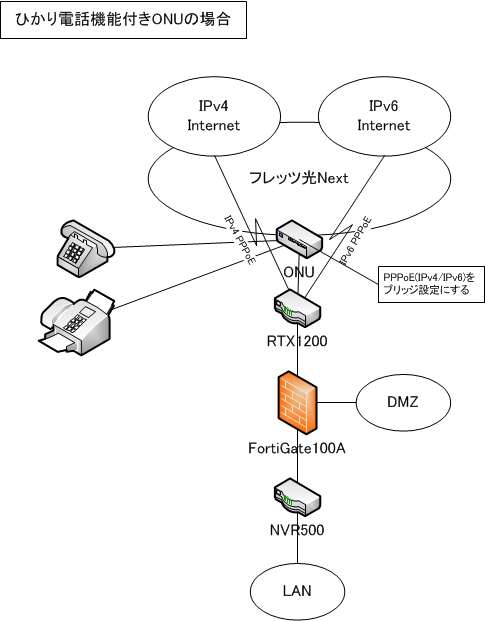

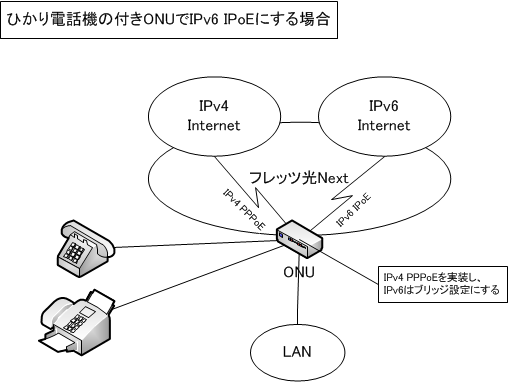

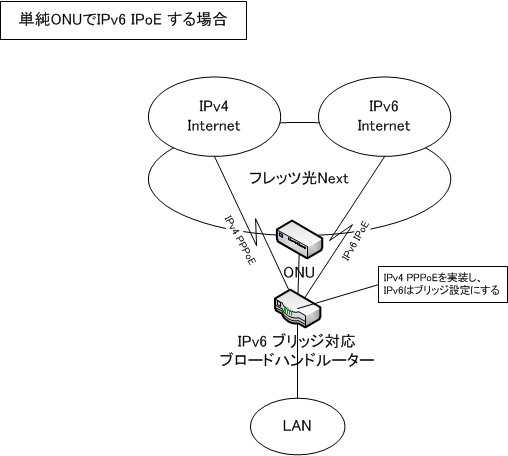

一般的には ONU とひかり電話一体型の機器が使われるハズなので、その場合はこんな感じの構成になります

事前検証の失敗談なので、ここは読み飛ばしても構わないです。時間かけて悲しい結果になったので、悔しくて書いちゃいましたw

ネットワーク構成も決まったので、週末に現状の 6over4 環境で新構成の事前構築をしてみました。

事前構成が出来ていれば、IPv6 PPPoE に切り替わった時に、モロモロの IP アドレス

書き換え設定だけで済むので、切替当日の切り替え時間短縮って狙いもあります。

インターネット境界ルーターの設定は、LAN で使用しているローカル IPv4 アドレスの NAT(NAPT) を追加して、IPv6 の Next Hop 先を fe80::2 変更する程度なので(IPv4 Next Hop は同じ IP アドレスになるようにしたので設定変更なし)ほとんど触る所はありまぜん。

LAN との境界線に配置しているルーターを設定して、まずは FortiGate なしの状態で環境を作ります。(FortiGate はブリッジ動作なので、基本構成をした後で追加しても別段問題はありませんし、一気に構成を変えると問題点の切り分けが面倒になるだけです)

FortiGate を後から設置する方式したので、一時的にファイアウオールなしの状態になるため、ルーターにはフィルタを入れて必要最低限のセキュリティを確保します。(サーバーそのものにもファイヤウオール機能は入っていますが、念のためです)

まずは LAN 側からインターネットへの通信が動作が問題ない事を確認し、続いて DMZ 配置のサーバーの IPv6

デフォルトゲートウェイを fe80::1 に変更し、IPv4 アドレスをローカルアドレスからグローバルアドレスに変更して DMZ へ接続です。

NAT が入らないのでアドレスマッピングで頭を悩ます必要もなく簡単ですね。

拙宅では、LAN から DMZ 配置に対してのアクセスは、ローカル IPv4 アドレスを使っていたので、LAN 側に設置している DNS の DMZ 用 A RR と PTR RR を更新します。

DMZ 動作確認も終わったら、いよいよ FortiGate をブリッジ動作にして設定を入れていきます。

ブリッジ動作である「トランスペアレント」モードにすると、デフォルトゲートウェイを聞いてきます。これは、パターンファイルの更新やライセンス確認のため通信用なのですが、こいつのためにグローバル IPv4 アドレスを割り当てる余裕は /29 にはありません(汗

FortiGate にローカル IPv4 アドレスを割り当てて、インターネット境界ルーターの DMZ

側にローカルアドレスでセカンダリー IPv4 アドレスを割り当て、NAT(NAPT) を書いて問題回避しました。(結局 NAT かよw)

LAN 側から FortiGate 設定変更を可能にするのであれば、LAN 境界のルーターの DMZ 側にも同様にセカンダリー IPv4

アドレスを割り当てる必要がありますが、とりあえず DMZ 配置のサーバーから設定すれば良いので、こいつは後回し。

この状態で、LAN からのインターネットアクセスを確認すると、IPv4 はデフォルト設定で Pass になっているで、IPv4 通信は問題なく出来ます。IPv6 設定がまだ何も入っていないので、IPv6 は遮断されますが、とりあえず IPv4 側の設定を終わらせちゃいましょう。

FortiGate の DMZ ポートに DMZ 配置のサーバーを接続し、IPv4 のポリシーを入れていきます。ここでも NAT が入らないので DMZ 全体とLAN 全体に対するポリシー設定だけなので設定は簡単ですね。動作確認しても、特に問題は無さそうです。

続いて IPv6 ポリシー投入なのです。FortiOS 3系は GUI での IPv6 設定がまともにできないので、コマンドラインで一通り設定を入れて動作確認を...

あれあれ? IPv6 が全く通らないんですけど???

こんな時は、問題を単純化させるために、一番シンプルなポリシーに書き直してみます。

これなら大丈夫な.... あれ? これでも IPv6 通信が全くできない??

調べてみると、IPv6 ブリッジは、IPv6 Ready Logo Program

を取得した4系からのサポートみたいで、3系はではルーティングモードのみポイです。

# 後日サポートに確認したら、FortiOS 4.0MR1 以降のサポートだそうです。暫定回避方法もありますけど、これって微妙

拙宅で使っている FortiGate 60 は古い機種なので、4系の FortiOS がサポートされていません(涙)

バーチャルドメイン(VDOM)を使って IPv4 と IPv6 を分離すれば実装できそうですが、VLAN 構成とかの工夫が必要になるので、シンプル構成にしようって思いが台無しになってしまうので断念

仕方なく、設定を全て戻して何もなかったことに...

丸一日かけて、ブリッジ運用に必要な境界ルーターの設定が確認できただけとなりました(号泣)

RTX1200/NVR500/FotiGate100A の機材も揃い、土曜日の昼頃にフレッツ光NEXTも開通したので、さっそく IPv6 PPPoE の実装です。

上位権威 DNS の委譲変更は回線開通より数日ずらす依頼をしていたので、回線開通日の土曜日は IPv6 の疎通確認だけにし、翌日の日曜日に DMZ 等の移行をする予定だったのですが... twitter でウチのサイトがアクセス不能になっているって連絡があり、dig ってみたら... 委譲変更が回線開通と同時に完了になっているし orz

って事は、回線開通と、DMZ 移行を一気に済ませなくちゃいけないじゃん。それも早急に!!

事前に作っておいた RTX1200 の設定では IPv6 が通らず(涙)

それでも、IPv4 の開通確認ができたので、とりあえずは DMZ 移行が最優先です。

バタバタと移行作業をし、なんとか IPv6 疎通確認ができたのが日曜日に日付が変わった後でした。まだ IPv6

が安定していないのですが、電池が切れたので続きは日曜日ってことにして就寝。日曜日に IPv6 の調整をしてなんとか移行完了。

仕事でこの手の移行をする際は、数人で手分けして移行をするのですが、自宅なので全ての作業を一人でこなすしかなく... 死にました

YAMAHA さんのサイトにIPv6PPPoE実装例がありますが、固定 IPv6 / IPv4 アドレスのデュアルスタック実装例ではないので、固定 IP 向けの IPv6/IPv4 デュアルスタック実装を紹介しておきましょう。

固定アドレスの IPv4 PPPoE / IPv6 PPPoE の実装であれば、こんな感じになります。(PPPoE を LAN2 に実装し、LAN1 をデュアルスタックにする設定)

| ip route default gateway pp 1 ipv6 route default gateway pp 2 ip lan1 address 203.0.113.116/28 ipv6 lan1 address 2001:db8:1234:fffe::1/64 pp select 1 pp always-on on pppoe use lan2 pppoe auto connect on pppoe auto disconnect off pp auth accept pap chap pp auth myname pppoe4id@hogehoge.gonyogonyo.ne.jp password ppp lcp mru on 1454 ppp ccp type none ip pp mtu 1454 ip pp rip send off ip pp rip receive off ip pp tcp mss limit auto pp enable 1 pp select 2 pp always-on on pppoe use lan2 pppoe auto connect on pppoe auto disconnect off pp auth accept pap chap pp auth myname pppoe6id@hogehoge.gonyogonyo.ne.jp password ppp ccp type none ppp ipv6cp use on ipv6 pp rip send off ipv6 pp rip receive off ipv6 pp dhcp service client ipv6 pp tcp mss limit auto pp enable 2 |

IPv6 の開通確認は、YAMAHAサイトにもあるように「show status ipv6 dhcp」コマンドを使用します

> show status ipv6 dhcp

DHCPv6 status

PP[02] [client]

state: established

server:

address: ::

preference: 0

prefix: 2001:db8:1234::/48 ← 契約した /48 の IPv6 アドレスが割り当たっているのを確認

duration: 14400

T1: 7200

T2: 11520

preferred lifetime: 14400

valid lifetime: 14400

DNS server[1]: 2001:db8:0:4::1

DNS server[2]: 2001:db8:0:104::1

ついでに、PPPoE に割り当たっている IPv6 アドレスを「show ipv6 address pp 2」で確認してみます。

> show ipv6 address pp 2

PP[02] scope-id 109 [up]

Received: 105541 packets 25263632 octets

Transmitted: 0 packet 0 octet

リンクローカル fe80::2a0:deff:fe68:52bf/64

リンクローカル ff02::1/64

リンクローカル ff02::2/64

PPPoE にはリンクローカルが割り当たっているので、YAMAHA サイトのサンプルにある「ipv6 lan1 address dhcp-prefix@pp1::1/64」のように DHCP に依存した設定である必要はなく、割り当てられた範囲内で自分で好きなプレフィックスを割り当てることができます。

YAMAHA ルーターに慣れている方であれば「固定 IPv6 なのにどうして ipv6 pp dhcp service client なの?」と疑問に思われると思います。僕も疑問に思って DHCP 依存ではない設定を色々試みてみたのですが、僕が試行錯誤をした限りではどうやってもこの方法しか IPv6 の通信ができません。

自力で答えが出ないので

YAMAHA

中の人に聞いてみると、これはフレッツ光NEXTの仕様で、PPPoE 上で DHCPv6-PD によってプレフィックスを割り当てているため ipv6 pp

dhcp service client 方法以外では IPv6

の通信はできないとの事でした。(つまり、RTシリーズで光NEXTを使用する際の仕様って事ですね)

参考までに、DMZ をブリッジ構成する場合のインターネット境界とLAN境界ルータ設定のテンプレート公開しておきます

(拙宅で稼働している RTX1200 / NVR500 設定から起こしたテンプレートです。一応実装確認はしていますがエラーになるとか通信できないとかの問題があれば連絡下さい)

フレッツ光NEXT開通より1週間遅れで、Bフレッツの廃止とひかり電話をBフレッツから光NEXTに移設する工事です。

NTT窓口では「当日フレッツ光NEXT用のひかり電話CTUを設置したら、Bフレッツから光NEXTへ自動的に移行されます」と言っていたのですが、ひかり電話CTUを接続しても光NEXT側に電話が切り替わりません。そうこうしているうちに、Bフレッツの撤去工事に工事担当の方がやって来ました。

事情を話すと、「局側の工事しないと切り替わりませんよ」だそうですwww

そりゃそうだわな。切り替え工事の自動化が進んでいるんだと感心していたのですが、そんな事はなかったです。

工事担当の方が局側に連絡すると、切り替えオーダーが入っていないとwwww

緊急オーダーを入れてもらい1時間後にひかり電話の切り替え完了。

ひかり電話のパケットを見ると、Bフレッツのような IPsec は使っておらず、いきなり IPv4 SIP

で通信しているようです。(仕様的には IPv4 IPv6 SIP

の両方を使うらしい)

これなら HUB で分岐しても大丈夫だと確信し、予定通り並列設置にしてみたら、無事通信ができました。

直列にすると、下り速度が少し下がりますが、ガックリって程ではないです。ひかり電話一体型の ONU を使うのが一般的なのですが、ひかり電話のオーバーヘッドはさして気にするほどのことはないようです。

ちなみに、IPv6 クライアントを接続するとこんな感じの IPv6 アドレスが降ってきました。

| フレッツ光NEXTに直接接続 | NTT東日本のNGN用IPv6アドレス |

| ひかり電話CTUに IPv4 PPPoE を設定せずひかり電話に接続 | NTT東日本のNGN用IPv6アドレス |

ひかり電話ルーターは IPv6 ブリッジ仕様になっているって事ですね

余談ですが、ひかり電話処理が出来る NVR500 で、ひかり電話と IPv6 PPPoE の両方を実装すると、NGN 側へひかり電話の IPv6 SIP パケットを NGN 側に流すための NAT66 が実装されていないため、ひかり電話が正常動作しなくなるとのことです(2011/10/30 現在の話。でも、これを書いている現段階で NVR500 は IPv6 PPPoE が未サポートなので問題は起きませんけど)

これで、IPv6 PPPoE への移行工程は全て完了しました。

ファイアウォールとして使っている

FortiGate は、諸般の事情で中古になってしまったので spam フィルターが使えず、spam との戦いに追われている日々です。

予算が出来たら

1Gbps 対応の機種(次に出る 80D あたりでサポートしてくるのではないかと予想)を正規購入しなくては...

固定 IPv6 運用のためにフレッツ光NEXTで IPv6 PPPoE を実装するのは、企業とかコアなネットワーカーな方に限定されますが、個人宅での IPv6 実装はどうなるのでしょうか。

Bフレッツでもフレッツ光NEXT方式の IPv6 の提供(相互乗り入れ)が計画されているようですが、僕の予想はフレッツ光NEXTに移行するのが最終的なスタンダードになるのではないかと予想しています。

だとすると、どういった接続方法になるのか?

近い将来 IPv4/IPv6 デュアルスタック実装が出来る多機能一体型 ONU 兼ブロードバンドルーターが提供されると思いますが、現在(2011/10/30)提供されている機材で一般家庭向けの IPv6 PPPoE / IPv6 IPoE を構成する方法を解説して「光 NEXT & IPv6 PPPoEへの道」を締めくくりたいと思います。

フレッツ光NEXTでも、IPv4 は PPPoE 一択しかありませんが、IPv6 は PPPoE と IPoE

の2種類で提供されています。

更に、接続機材が ONU、ひかり電話CTU、IP-TV アダプタ、HGW、ブロードバンドルーター、無線LANルーター....

と接続機材の数も増え、組み合わせパターンは加速度的に増えています。

# ここが話をややこしくしている諸悪の根源

IP や PPPoE の仕組みが分かっている方であれば、どのように組み合わせれば正常動作をするのか答えを出すのは可能ですが、「IPって何?」ってレベルの一般的な利用者が構成方法を正しく導き出すのは至難の業です。

全ての組み合わせを解説するのも非現実的ですし、そもそも僕はすべての機材を持っていないので、動作検証をして正常動作をする組み合わせ方法を解説することは不可能です。

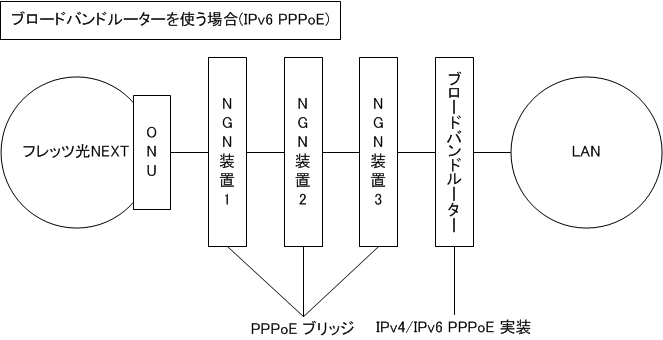

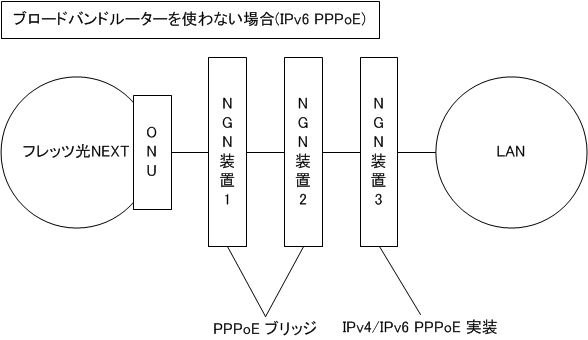

でも、ネットワーク特性から見た構成原則はわかっているので、この原則を念頭に構成を考えてもらえば正常動作ができる構成は導き出せるのでないかと思います。

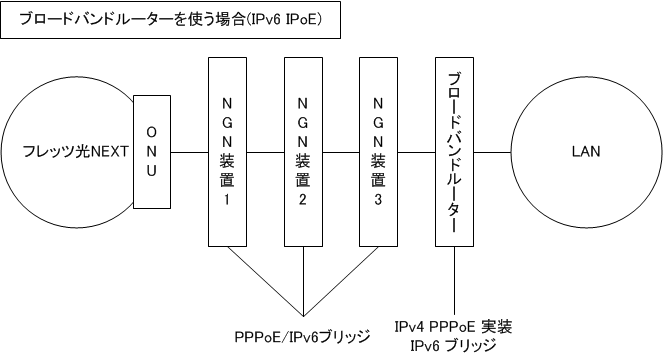

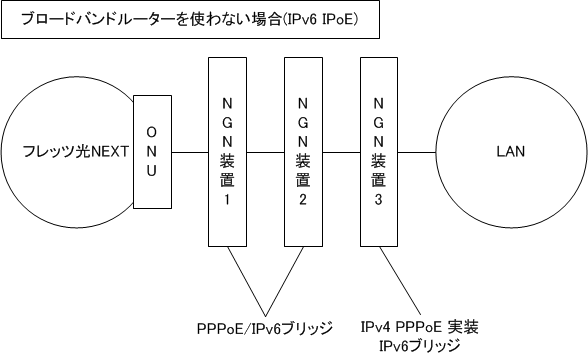

(これ以外にも通信可能にする組み合わせパターンはありますが、話を単純化するために一番シンプルな考え方に絞っています)

| ● | フレッツ光NEXT(NGN)が提供しているサービス(ひかり電話、フレッツTV等)は、フレッツ光NEXTに直接接続する。 (PPPoE より内側にこれらのサービス機器を接続すると、NGNとの通信ができずサービスが動かない可能性が高い) |

| ● | PPPoEはできるだけ内側に実装し、それより外側の機器ではPPPoEをパススルー(ブリッジ)にする。 |

| ● | IPv6 IPoE の場合は、全ての装置でIPv6ブリッジ設定にする |

この原則に従うと、こんな構成になります。

具体的な機器を当てはめるとこんな感じです。

機器の組み合わせが増えると、構成がだんだん複雑になるので、早く一般ユーザー向けの統合型 ONU が出てほしいものです。

Copyright © MURA All rights reserved.