Install IMail Serverを選択

Windows Server 2003

のメールサービスはお勧めしないと述べたが、現代の企業活動に於いてメールサービスは必要不可欠とも言える。では、メールサーバに何を使うかだ。メールサーバにはsendmailやqmailと言った代名詞的なサーバソフトウェアもあるが、筆者はIpswitch社のIMail

Serverを使い続けている。このメールサーバはGUIで全ての設定が出来るので、Windows系サーバの管理者にとってはうれしい。また、ユーザが自分のアカウント設定をWebインターフェイスを使って変更出来るので管理者の手間を省く事が出来る。パフォーマンス的にも大規模サイトで十分運用出来る上に第三者中継抑制機能に関しても満足出来る。メールサーバに必要なsmtp/pop3以外にもWebMailやIMAP4、メーリングリストなど多彩な機能が用意されており、メールを使ったコミュニケーションに必要な機能は一通り揃っている。執筆時点最新バージョンであるVer.8ではSPAM対策機能が追加された。このSPAM対策機能がなかなか優秀で、ほとんどのSPAMがガード出来る。

ただ、日本語圏で開発されたソフトウェアでないため設定画面は日本語化されていない(Webインターフェイスはパッチで日本語化出来る)し、メール本文のフレーズやSubjectのチェックで日本語が使えない。マニュアルも直訳されているのか少々読みにくいのが玉に瑕である。

決して筆者はこのメールサーバがベストだと言うつもりもないので、興味があれば体験版(30日限定)を日本販売元であるクボタグラフィックスネットワークのサイト(http://wwwcsoft.kgt.co.jp)からダウロードして一度試してみると良い。

ちなみに、本書は製品版を使っているので体験版と動作や画面が違うかもしれない。その際はご容赦願いたい。

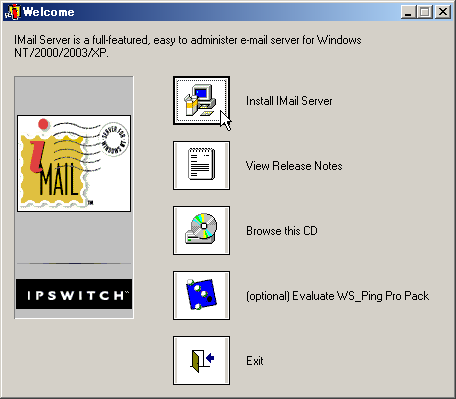

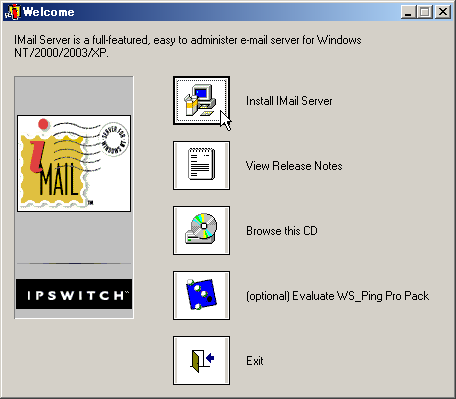

IMailのインストール自体は至って簡単だ。基本的な設定をしたサーバが準備出来たら早速インストールを開始しよう。インストーラが起動したら「Install

IMail Server」を選択する。

Install IMail Serverを選択

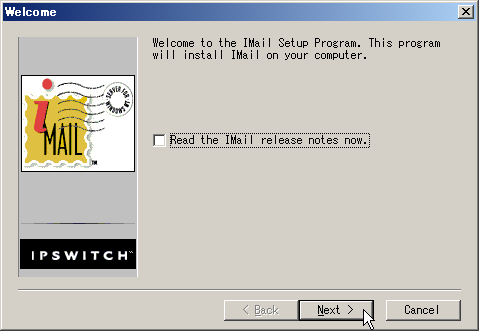

「Read the IMail release notes now.」にはチェックせずにNextをクリックする。

Read the IMail release notes now.にはチェックしない

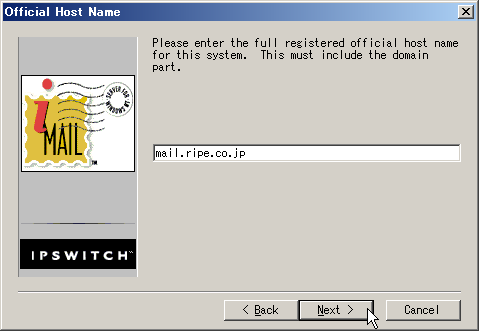

メールサーバの正式FQDNが表示されるので、間違いが無い場合はそのままNextをクリックする。もし想定していたFQDNと異なる場合はサーバの設定そのものがミスしているのでCancelで中断し、サーバの設定を変更する。

メールサーバの正式FQDNを設定

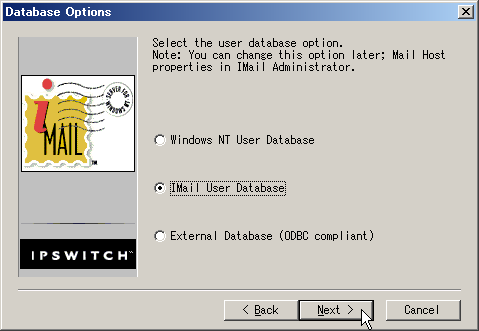

IMail Server は Windows Server 2003

のアカウントをメールアカウントにする事が出来るが、インターネット上に配置するOSに不要なアカウントは追加したくないので「IMail User

Database」を選択する。

IMail User Databaseを選択

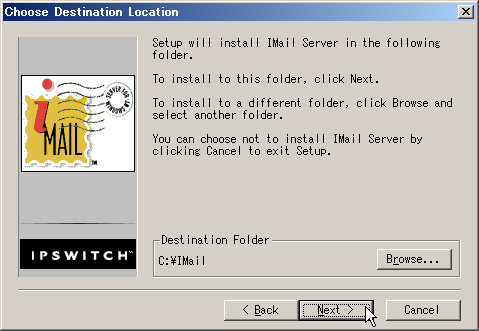

メールサーバ用のパーティションを作っていないのであればインストール先のフォルダはデフォルトのままで良いだろう。

インストール先のフォルダ指定

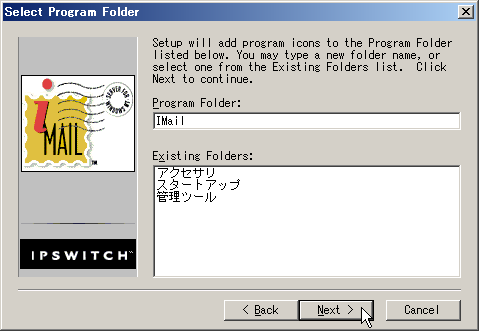

プログラムフォルダーはデフォルトのままで良い。

プログラムフォルダーはデフォルトのまま

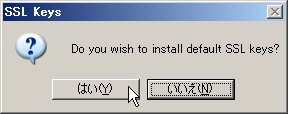

デフォルトSSL Keyは一応インストールする。

デフォルトSSLキーをインストール

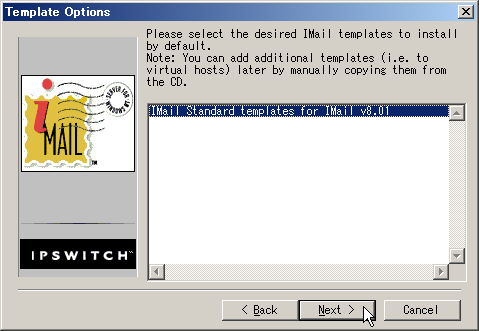

テンプレートは選択の余地がないのでそのままNextをクリックする。

テンプレートは選択の余地がない

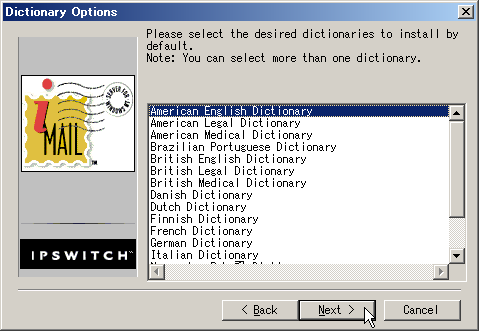

辞書の選択が出来るが、スペルチェックの文書処理は日本語がサポートされていないので何を選択しても一緒だ。とりあえず「American English

Dictionaly」を選択する。

American English Dictionalyを選択

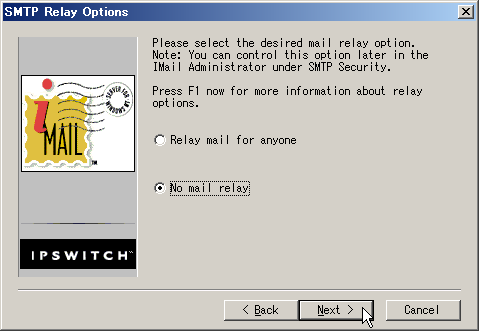

メール中継は「No mail relay」を選択する。間違って「Relay mail

anyone」にすると第三者中継を許すサーバになってしまうが、インストール後に設定変更が出来るので心配はない。

No mail relayを選択

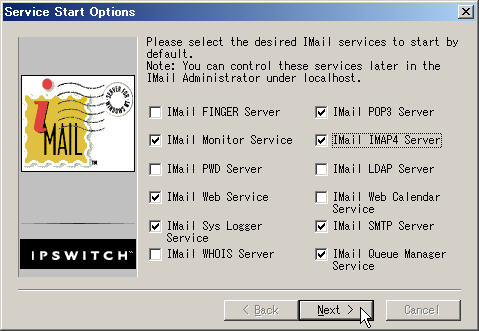

自動起動するサービスを選択する。インターネットサーバは不要なサービスを起動しないのがセオリーなので必要なサービスだけを選択する。本書ではMonitor、Web、Sys

Logger、POP3、IMAP4とデフォルトで有効になっているSMTP、Queue

Managerを自動起動する事にした。サービスの追加削除はインストール後にも変更が出来る。

自動起動するサービスを選択

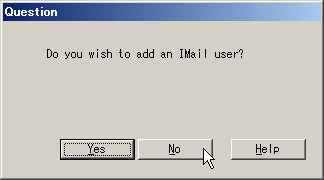

メールアカウントは後で追加するので、「No」でインストールを終了する。

アカウントは後で登録する

][

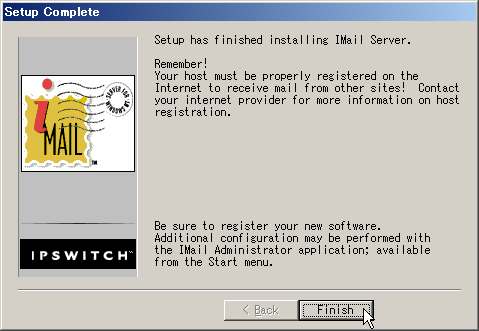

インストール完了

この段階でIMail Serverは既にメールサーバとして活動を開始しているので、インターネット上に出した状態でインストールをするとセキュリティ設定が十分されていない状態で稼働開始してしまう。インストールは必ずインターネット上に出さない状態でセットアップする必要がある。

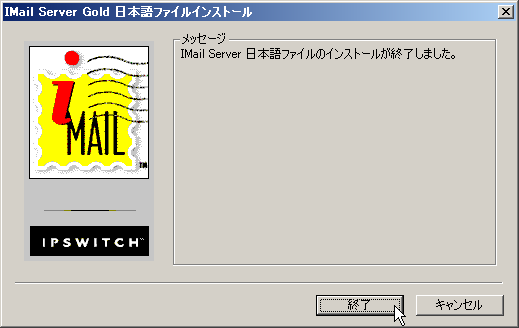

このままではWebインターフェイスが英語のままなので、クボタグラフィックスネットワークのサイト(http://wwwcsoft.kgt.co.jp)から日本語テンプレートをダウンロードする。

ダウンロードしたファイルは執筆時点で自己解凍形式になってるので、適当なフォルダにコピーして実行(解凍)する。解凍するとセットアッププログラム(SETUP.EXE)が出現するので実行する。

インストール自体はあっけなく終わる。

日本語テンプレートのインストール開始

IMailをインストールした先は自動検出される。

インストール先の自動検出

テンプレートインストール完了

セキュリティ設定で一番基本的な事は「ログを必ず取る」である。これはメールに限らず全てのサービスについて共通に言える事だ。クラッカーが侵入を試みたり、サーバが不正な動きをしている時にはこのログが手がかりになる。しかし、ログも過信しては行けない。クラッカーが侵入に成功した時に真っ先にする事は「ログの改ざん」である。

IMailに関しても同じ事が言える。起動しないサービスであっても全てログが記録できるようにしていれば意図しないサービスが起動した時も比較的容易に検出が出来る。

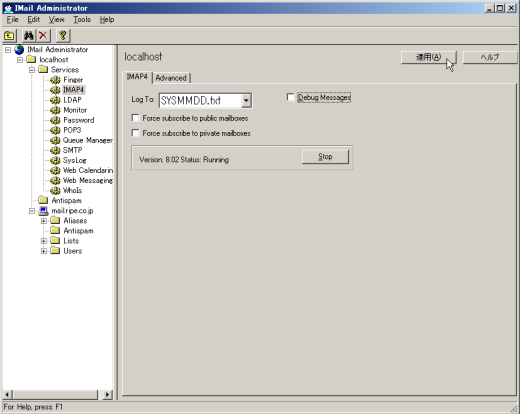

ログはテキストファイルに出力する事も、他のsyslogサーバに転送する事も、Windowsのイベントビューアに記録する事も出来る。本書では一番お手軽で再利用しやすいテキストファイルに出力する事にする。

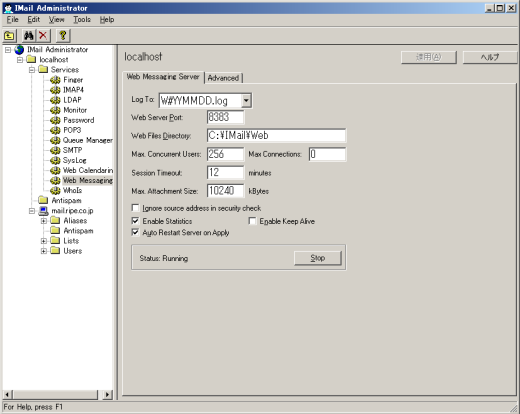

全てのサービスは「SYSMMDD.txt」にログを出力する設定にする。(Web MessagingはW#YYMMDD.log、SPAMチェックはspamMMDD.log)

ログの出力先はIMailサーバのインストール先フォルダ(デフォルトではC:\IMail)直下のspoolに出力される。このフォルダは送受信時のワークフォルダとしても使われるので、ディスク容量に余裕がない時以外は圧縮しない方が良いだろう。

IMailのログファイル名は月日しか持っていないので、1年で1回転してしまう。このため1年以内にログを削除する必要がある。ちなみに不正アクセス禁止法ではログの保存を義務づけていないが3ヶ月以上ログを保管しておく事が望ましい。ログを削除する際はバックアップを取って削除するのが賢明だ。ログ領域はクラッカーが一番に狙う箇所なので、マメにバックアップを取って削除する事をお勧めする。

それでは早速自動起動を指定したサービスを一つずつ設定していこう。

IMAP4はほとんど設定する所がない。Debug Messagesはトラブル発生時には有効だが必要以上にログサイズが大きくなるのでチェックを外す。

Debug Messagesのチェックを外す

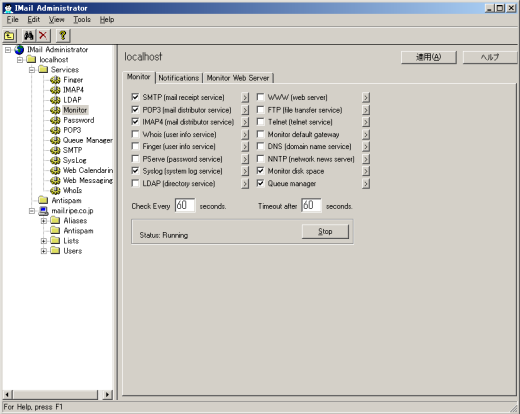

Moniterは有効にしているサービスをチェックすると良いだろう。他のサーバで稼働しているサービスもチェック出来るが、それぞれ設定が必要なので、具体的な設定方法はマニュアルを参照して頂きたい。

監視するサービスをチェックする

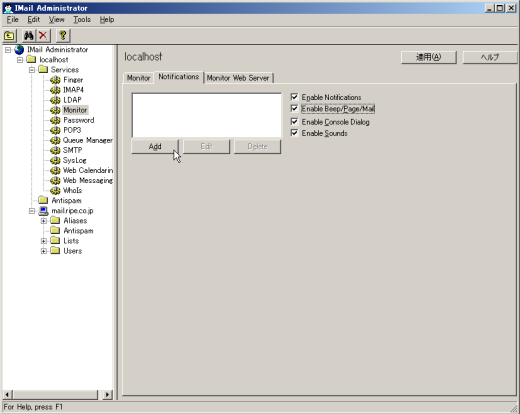

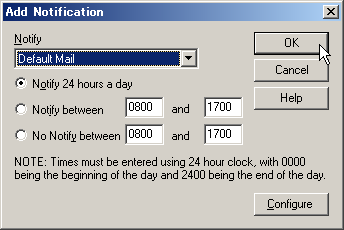

Notificationで、サービスに異常が発生した時の通知方法を指定する事が出来る。メールで通知する場合は、「Enable

Beep/Page/Mail」をチェックして、「Add」で通知方法を追加する。

通知方法を追加する]

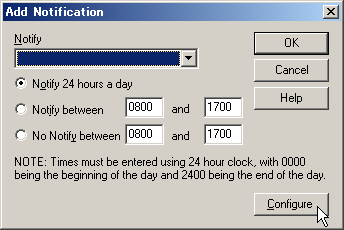

通知方法の設定は、まず「Configure」で通知方法の詳細を設定する。

Configureで通知方法の詳細を設定

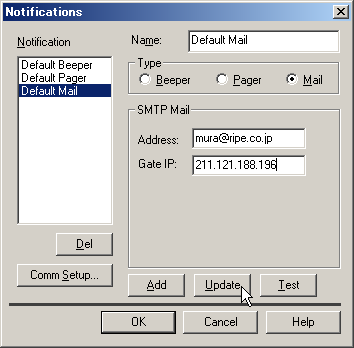

「Default

Mail」を選択し、通知メッセージを受け取るAddressと処理をするメールサーバのIPアドレスを指定して「Update」で設定を更新する。そのまま「OK」クリックしても設定が更新されないので注意が必要だ。

設定後にUpdateを必ずクリック

外部のメールサーバを使う場合は、そのメールサーバの第三者中継抑制に引っかかって通知メールが送信できないことがある。メールが送信出来るか否かはインターネットに接続した段階で「Test」をすればいいが、ほとんどのメールサーバは第三者中継を禁止しているのでまず上手くいかない。こうなるとローカルメールサーバそのものにメールの処理をさせる事になるのだが、メールサーバのSMTPがダウンした時は通知が出来なくなってしまうのが悩ましい。

まだメールサーバにアカウントを追加していないのでテストをしても成功しないので、テストをする場合はアカウント追加後にテストするのが良い。

通知方法が設定出来たら、「Default Mail」を選択する。

Default Mailを選択

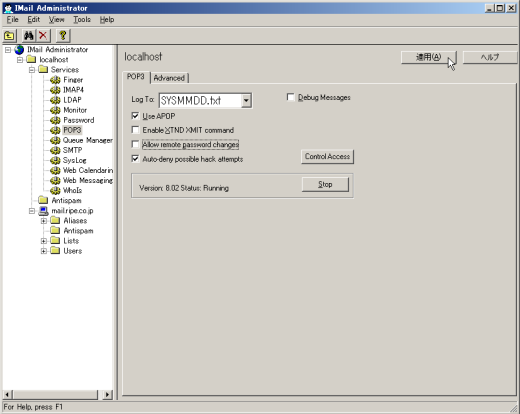

POP3もIMAP4と同様にDebug

Messagesのチェックを外すのが良いだろう。POP3は平文でパスワードを送信するのでセキュリティ上不安が残る。最近のメールクライアントはパスワードを暗号化して送受信をする「APOP」をサポートしている製品が多いので、APOPを有効にして、利用者には極力APOPを使う様に指導するのが良い。

「Enable XTND XMIT command」と「Allow remote password

changes」は一部のメールクライアント向けの機能なので、必要なければチェックを外した方が良い。

POP3の設定

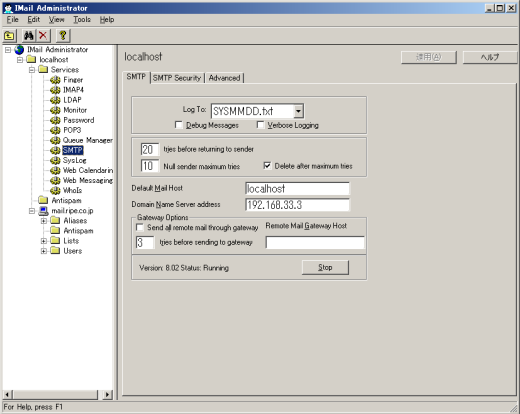

SMTPは基本的な設定とセキュリティ設定と分かれている。基本的な部分の設定はログの出力先を設定するだけだ。

SMTPの基本設定

SMTP Securityでセキュリティ設定をする。「Allow remote view of local groups」は不要なのでチェックを外す。

「Disable SMTP "VRFY"

command」はチェックした方がセキュリティは上がるが、相手サーバが第三者中継のチェックで実在するアカウントか否かのチェックでVRFYコマンドを使った場合、このコマンドが無効になっていると第三者中継と判断されてしまう機能性がある。筆者は今まで遭遇した事はないが、第三者中継と判断される様であれば、その時はチェックを外す必要がある。

中継オプションは「No Mail Relay」にするのが一番強力である。このオプションを指定した場合、全てのメール利用者はメール送信時に「SMTP

AUTH」を使って認証する必要がある。[15-IMail-025.BMP/SMTPセキュリティ設定]

SMTP AUTH を使う場合は、メールクライアントの設定もSMTP AUTHを有効にする必要がある。たとえば Outlook Express

の場合は、[ツール]-[アカウント]の[メール]プロパティで「サーパー」の「このサーバは認証が必要」にチェックを入れる。[15-IMail-026.BMP/Outlook

ExpressでSMTP AUTHを有効にする]。多くのメールクライアントがSMTP

AUTHをサポートしているので、設定方法は利用するメールクライアントのヘルプを見て欲しい。アルゴリズムを指定する必要がある場合はCRAM-MD5またはMD5を指定する。

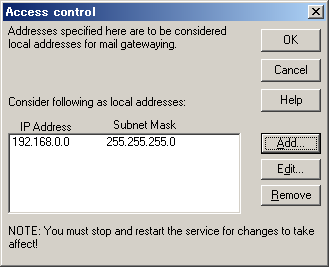

LAN等IPアドレスが特定出来る場合はSMTP AUTHの認証をせずにメール中継をさせる事が出来る。その場合は「Relay mail

for」を選択し「Addresses」でSMTP AUTH無しで中継するIPアドレスを指定する。

SMTP AUTHを使わないIPアドレスを指定する

| コラム:「SMTP AUTH」 って何?

本来のSMTPには認証機能が無い。これはインターネットそのものが「性善説」で設計されており、悪意を持ってメールサーバ使う事が想定されていなかったからだ。 では第三者中継を抑制するにはどうすればいいのか? 1) メールを中継しない 2) メールサーバの正当な利用者が発信したメールだけを中継する

ということが考えられる。ダイヤルアップなど不特定の IP アドレスが想定される場合はIPアドレスによるチェックは出来ない。 問題を解決する為には何らかの方法で「認証」をする必要がある。ISPのメールサーバはPOP認証が通った後に一定時間だけSMTPを受け付ける方法で認証(POP before SMTP)をしているケースが多い。SMTPの仕様を拡張する事なく認証が出来るなかなかいい方法であるが、SMTP そのもののセキュリティーがアップしたわけではない。 SMTPそのもののセキュリティーをアップする為にSMTPにも認証機能を与えたのが「SMTP AUTH」である。SMTP AUTH は RFC2554(SMTP Service Extension for Authentication)に定義されている。 |

Web Messaging Serverはログの出力先を変更するだけだ。

Web Messagingはログの出力先のみ

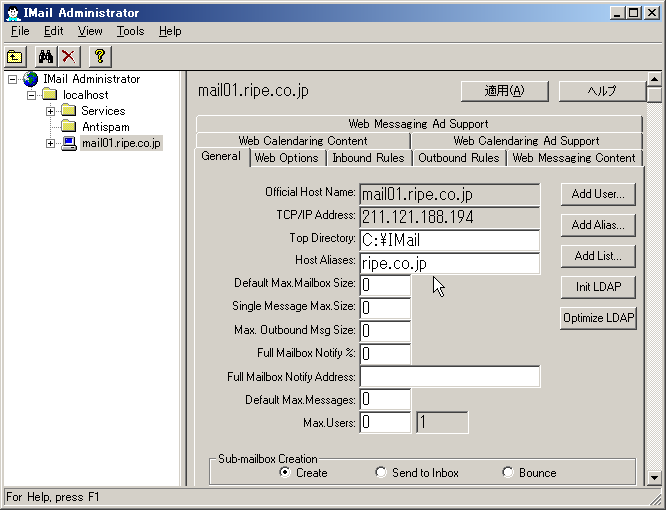

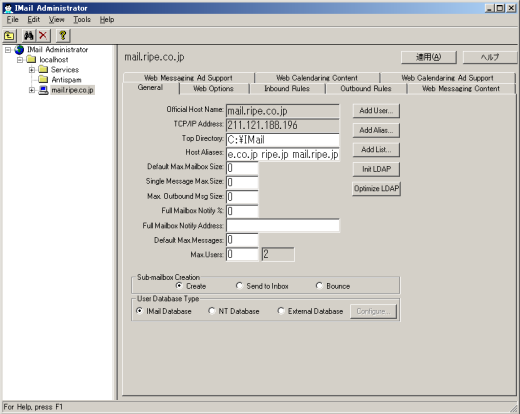

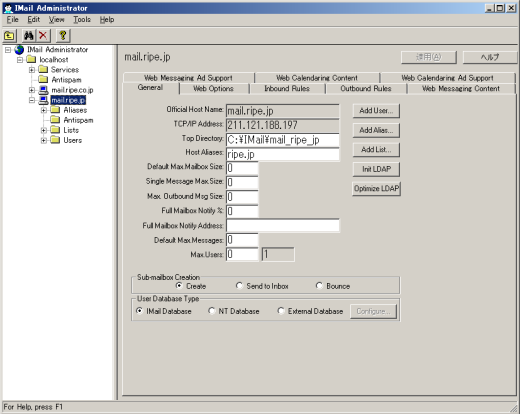

続いてサイトの設定をする。Generalでは「Host Aliases」を設定する。ここには受け取るホスト名を設定する。デフォルトではOfficeal Host Nameをホスト名とするmura@mail.ripe.co.jp宛のメールしか受け取らない。ところがドメイン宛のメールの場合mura@ripe.co.jpの様にホスト名がドメイン名であるmura@ripe.co.jpとなっているメールが受信される方が一般的だ。このようにホスト名=ドメイン名になっているメールを処理する場合は、Host Aliasesにドメイン名を設定する。

Host Aliasesにドメイン名を設定する

IMail ServerのSPAM対策はDNSBL(インターネット上で公開されているSPAMを送信するホストリスト)と送信元のアドレスチェックを併用した強力な検出機能を持っている。日本語が処理出来ないのが残念だが、フレーズチェック(本文中に出力する単語を統計的に調べる機能)でSPAM検出も可能だ。英文のSPAMを多く受信する場合はなかなか有効だ。

DNSBLはなかなか強力で、これだけでほとんどのSPAMをブロックする事が出来る。ところがDNSBLの登録基準は管理している団体(あるいは個人)が定めるので、場合によってはSPAMではないメールまでSPAMとして判断される事がある。このような誤認識の場合はホワイトリストに登録するか、登録が難しいケース(一部のメーリングリストはこのケースに該当する)の場合は、そのDNSBLを登録解除すればいい。

SPAMと認識されたメールに対しての動作も多彩だ。

と言った動作が可能だ。

更にメールヘッダを利用すれば、配信ルールを使ってメールの返送や特定のメールボックスに転送する事が可能だ。あるいは利用者が個別に処理を設定する事も出来る。

ただし、削除と返送はあまりお勧めしない。削除をした場合、誤認識してしまうと本来届かなくてはいけないメールが届かなくった事に気付かなといった事故になる危険性がある。

返送の場合は、SPAMの送信元は詐称されている事が多く、不達メールになる可能性が高い。IMail

Serverのルールは強力なので、返送可能なメールだけ返送する事が可能だが、そんな物のためにコンピュータリソースを消費するのも無駄な様な気がする。返送を試みたい読者はマニュアルを参照して頂きたい。本書では簡単かつ実用的な範囲でのSPAM対策を紹介する。

最初に設定するのはメールサーバに対するSPAM設定だ。IMailは複数のドメインを管理出来るので、ホスト設定で全体を設定し、その後に各ホスト(ドメイン)の設定をする方式をとっている。

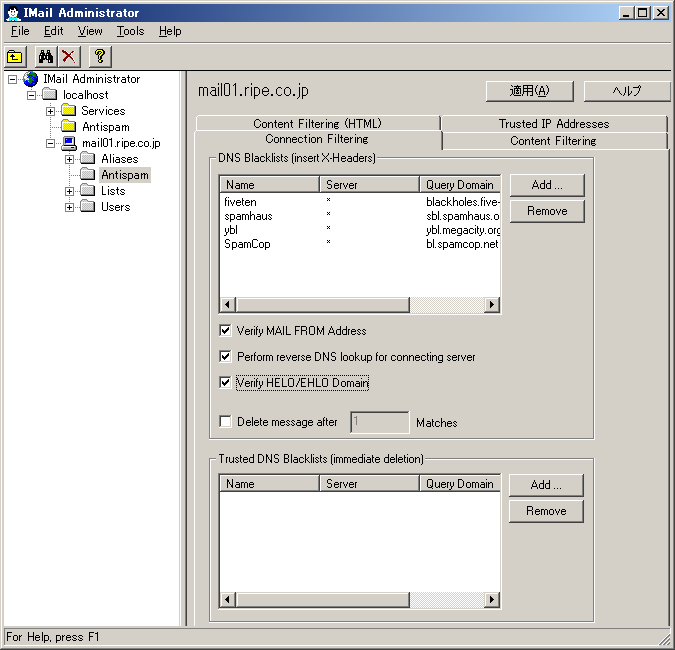

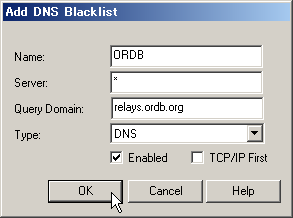

まずはDNSBLの設定だ。デフォルトでは4つのDNSBLが登録されている。これだけでも十分機能するが、更にDNSBLを追加するのであれば「Add」で追加する事が出来る。

X-IMAIL-SPAM-VALFROM/DNSBLを追加する

DNSBLはサービスを終了したり、有償サービスへシフトする事もあるのでサービス提供サイトは時折チェックするのが良いだろう。

デフォルトで登録されているサービス提供サイトは以下の通りだ

fiveten:http://www.five-ten-sg.com/

spamhaus:http://www.spamhaus.org/

ybl:http://www.megacity.org/

SpamCop:http://www.spamcop.net/

インターネット上で公開されているDNSBLはサーチエンジンで「SPAM」と「DNS」をキーワードに検索すると見つける事が出来る。DNSBL提供サイトは寄付を収入源としているボランティアサイトも多い。ネットワーク管理をしていると回線使用料や機器の維持管理、電気代と何かと費用がかかるのはご存じの事だろう。心あるネットワーク管理者の方は是非寄付をお願いしたい。

DNSBL登録項目は以下の通りだ

DNSBLの設定

DNSBL一覧に表示される名前。空白を含んでいると正しく処理されない事があるので空白は入れない様にする。

DNSBLに問い合わせする際に使用するDNSのアドレス。「*」の時はOSの設定に従うので「*」にする。

メールサーバSPAMチェックの際にDNSBLに直接問い合わせる訳ではなく、最寄りのDNSに対して「148.191.55.218.bl.spamcop.net」の様に通常のDNSクエリと同じフォーマットを使って問い合わせる。DNSBLのDNSはこのクエリに対して登録があるか無いかをチェックして、登録がある場合はその登録理由をIPアドレスとして回答する。通常は

127.0.0.0 の体系が使われるが、意味する内容と回答に使われるIPアドレスに決まりはなく、DNSBL管理者が自由に設定している。

DNSBLに問い合わせる際に使用するドメイン名。DNSBLサイトが指定するドメイン名を設定する。

DNSBLは通常のDNSとして動作しているので、DNSBLを提供しているドメインをそのまま使う事は出来ない。このためDNSBL専用のサブドメインを作って運用をしているのが一般的だ。

問い合わせタイプ。「DNS」を指定する。

DNS以外に

ADDR:FROMアドレスをチェックする

HELO:HELO/EHLOのドメインをチェックする

RHS:Mail FROMの@に続くドメインをチェックする

があるが、これらはメールサーバの検証機能で実現出来る

DNSBLを有効にする。チェックしたDNSBLがこの後のホスト適用に使える。

もし、誤認識をするDNSBLがあった場合は、その時に無効にすればいい

DNSBLの問い合わせにTCPを使用する。通常はUDPで事足りのでチェックしない。

一部のDNSBLではUDPパケットに入りきれないデータを回答する事がある。またそのようなDNSBLではUDPでの問い合わせを拒否している事もある。

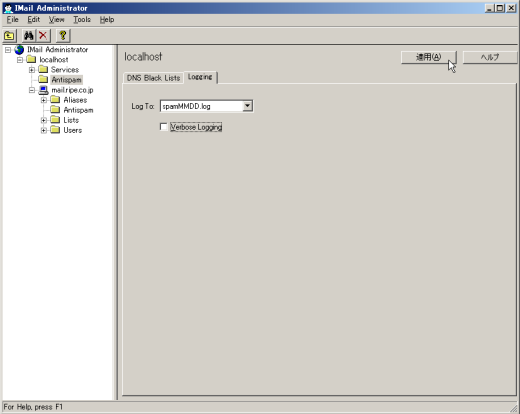

SPAM検出もログの記録するのは言うまでもない。Loggingタブを開いて「Log To」を「spamMMDD.log」にする。「Verbose

Loggin」をチェックするとより詳細なSPAMチェックログが出力されるので、必要に応じてチェックすればいいだろう。

SPAMログの設定

メールサーバのSPAM設定が完了したら続いてドメイン別のSPAMチェックの適用だ。

Connection FilterinタブでDNSBLを適用する。「DNS Blacklists」に適用したDNSBLにヒットした場合は、メールヘッダに「X-IMAIL-SPAM-DNSBL」が追加される。

「Verify MAIL FORM Address」をチェックすると、メールを中継してきたメールサーバに対して送信者のメールアドレスが有効なのか否かのチェックをする。無効なメールアドレスの場合はメールヘッダに「X-IMAIL-SPAM-VALFROM」が追加される。

「Perform reveres DNS lookup for connectin

server」にチェックするとメールを中継してきたメールサーバのIPアドレスからDNSの逆引き名前解決する。ホスト名が解決されない時は、メールヘッダに「X-IMAIL-SPAM-VALREVDNS」が追加される。

ダイヤルアップや不正なメールサーバを使っている場合にこのチェックに引っかかる事が多いが、正規のサービスを提供しているメールサーバであっても逆引き登録がされていない事もあるので誤検出になる事がある。

「Verify HELO/EHLO Domain」をチェックすると、HELO/EHLOコマンドを受け取った時に渡されるドメイン名(メールサーバのFQDN)のDNSの名前解決を試みる。MXまたはAレコードが検出されない時は、メールヘッダに「X-IMAIL-SPAM-VALHELO」が追加される。

これらの処理はリソースをそれなりに消費するので、メール処理遅延が気になる場合はチェックを外すのが良いだろう。これらのチェックをしなくても DNSBLだけでかなりのSPAMが検出出来る。

「Delete message after Matches」は指定数以上のチェックに該当した場合にメールを削除する指定だ。

「Trustd DNS Blacklists」にDNSBLを適用すると、ヒットしたメールは無条件に削除される。意図しないメールが削除される事もあるのであまりお勧めしない。

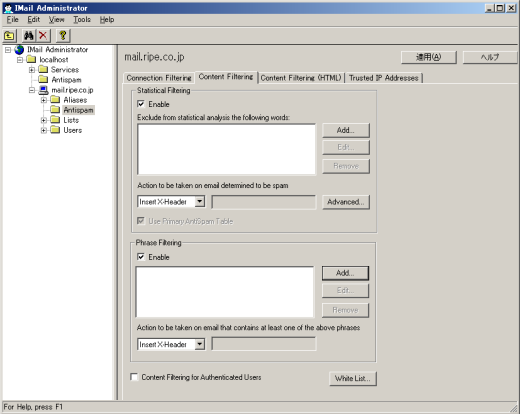

「Content Filterling」でフレーズチェックをチェックする事が出来るが、残念ながら日本語は処理出来ない。日本語のフレーズをチェック出来ればSPAM検出精度が向上出来るので、このあたりは改善して欲しい機能である。

「Statistcal Filterring」は統計フィルタリンクでIMailが収集したフレーズを統計的に分析してSPAMか否かを判断する機能だ。除外するフレーズを指定して精度を向上させる事が出来るが、日本語が指定出来ないので指定する必要はないだろう。

SAPMと判断した時のアクションは「Insert

X-Header」がお勧めだ。ヒットした場合は、メールヘッダに「X-IMAIL-SPAM-STATISTICS」が追加される。

「Phrase Filtering」はメールに指定のフレーズが含まれていた時にSPAMと判断する。これも日本語が使えないので指定する事はあまり無いだろう。ヒットした場合は、メールヘッダに「X-IMAIL-SPAM-PHRASE」が追加される。

| メールヘッダ | 付加される条件 |

| X-IMAIL-SPAM-DNSBL | DNSBLにヒット |

| X-IMAIL-SPAM-VALFROM | Fromが詐称されている |

| X-IMAIL-SPAM-VALREVDNS | 送信元MTAのIPアドレスが逆引き出来ない |

| X-IMAIL-SPAM-VALHELO | HELOで渡されたドメインが詐称されている |

| X-IMAIL-SPAM-STATISTICS | 構文解析の結果SPAMと判定(日本語対象外) |

| X-IMAIL-SPAM-PHRASE | SPAMフレーズが入っている(日本語対象外) |

| X-IMAIL-SPAM-SPF | SPFチェック(8.2よりサポート) |

「Content Filtering for Authenticated Users」はSMTP AUTH認証に成功したユーザに対してもチェックをするか否かの指定だ。通常は認証に成功したユーザへのチェックは不要であろう。

もし、Content Filterlingに意図しないメールが引っかかる様であれば、Statistcal Filterringを無効にするか、「White

List」に登録する。

Content Filterlingの設定

「Statistcal Filterring(HTML)」はHTMLタグをチェックする。SPAMやワームを持ったメールはHTML形式のメールを使う事が多い。Mailはプレーンテキストが基本なのだが、メールクライアントによってはデフォルトでHTMLメールが有効になっている物が多いので、メール利用者の中には知らずにHTMLメールを使っている事が多い。このためむやみやたらにHTMLタグでチェックをしてしまうと意図しないメールがSPAMと判断されてしまう。

チェックを推奨するのは、Script Tag、Invalid Tag、Deceptive URLの3つだ。

Nested Table:入れ子になった<TABLE>タグ

Hyperlink:ハイパーリンクタブ

Image Tag:イメージタグ

Script Tag:スクリプトタグ

Invalid Tag:無効なタグ

Deceptive URL:偽装したURL

Embedded Commet:コメントタグ

「URL Domain Black List」は指定したURLがコンテンツに含まれているかをチェックする。DNSBLの様にインターネット上で提供される訳ではなく、自分の手で1つずつ追加する必要がある。あまり使う機会はないだろう。

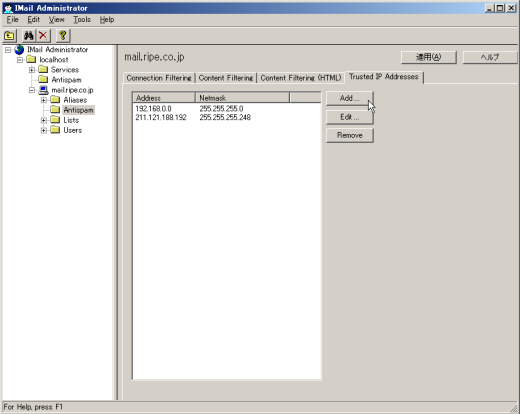

「Trusted IP

Address」はSPAMチェックをしないIPアドレスだ。完全に信頼が出来るIPアドレス空間を登録すると余計なチェックが入らないので都合が良い。通常は自社のLANアドレス空間を登録しておく。インターネットサーバにウイルスチェック機構などを導入してメールで通知する場合は、サイトのIPアドレス空間も登録する。

SPAMチェックをしない信頼されたIPアドレスを設定

これでSPAMと判断されたメールヘッダに「X-IMAIL-SPAM」が埋め込まれるので、受信者はメールクライアントの振り分け機能でX-IMAIL-SPAMをキーワードにSPAMを一気に排除する事が出来る。

メール利用者がIMAP4を使っていれば、複数のメールボックスを扱えるのでIMailの「ルール」機能を使って特定のメールボックスに一括振り分ける事が可能だ。POP3ユーザの場合は別のメールボックスにアクセスする事が困難なのでWebメールで確認する事になる。

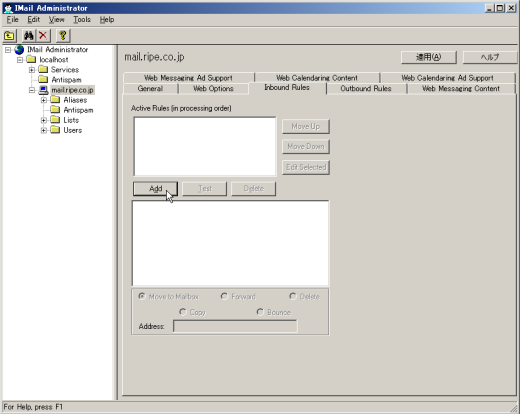

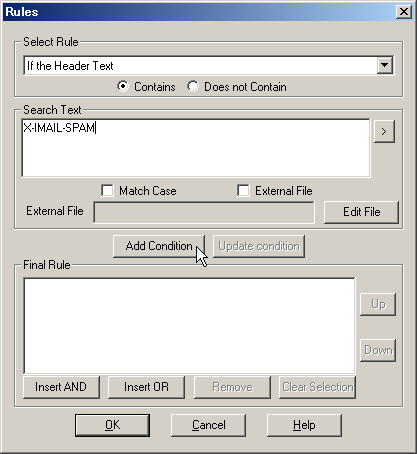

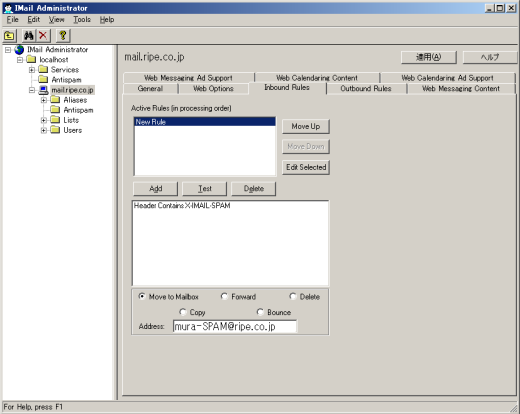

一括で別のメールボックスに振り分ける場合は、ドメインの「Inbound rules」でルールを追加する。

ルールを追加する

X-MAIL-SPAMはメールヘッダに含まれているので、「If the Header

Text」と「Contains」を選択し、「X-IMAIL-SPAM」を検索する様に指定する。

X-IMAIL-SPAMを検索する

ルールに該当した時の動作は「Move to

Mailbox」を選択し、Addressに振り分ける先のメールボックス名を指定する。こうすると受信者の指定メールボックスにSPAMが振り分けられ、受信メールボックスには配送されない。[15-IMail-038.BMP/ルールに該当した時に受信者のSPAMメールボックスに配送する]

このルールは利用者別に独立したルールを作る事が出来る。ユーザに設定を任せる時はWebメールのインターフェイス(http://メールサーバのFQDN:8383)で設定する事が可能だ。ルールの評価はユーザ設定の方が優先される。

もし、特定のメールアドレスに転送する場合は「Forward」を選択し、メールアドレスを指定する。格納するメールボックスも指定する時は「アカウント-メールボックス@ドメイン」形式で指定する事も可能だ。

SPAMを特定アドレスの指定メールボックスに転送する場合

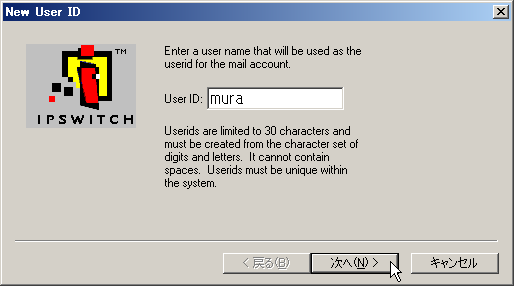

IMailのアカウント方法は2通りある。GUIを使った登録方法が馴染みやすいだろうが、大量のアカウントを登録する時にはコマンドラインツールの「adduser.exe」を使った方が手っ取り早い。コマンドラインツールの方はマニュアルに任せるとしてGUIでの登録を説明しよう。

Usersを選択するとデフォルトユーザ設定が指定出来る。特に変更する必要がなければAddUserでユーザ登録が開始される。[15-IMail-040.BMP/ユーザを追加する]

蛇足であるが、IMailはユーザを削除してもフォルダが残る仕様になっている。残ったフォルダを削除する場合は「Find Orphans」で削除する事が可能だ。

最初に設定するのはUser IDだ。User IDは4文字以上にする必要がある。

User IDを設定

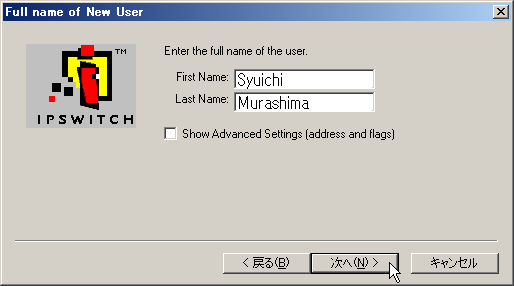

メールユーザの名前を指定する。「Show Adbanced Settings」をチェックすると詳細設定をする事が可能だ。

名前を設定

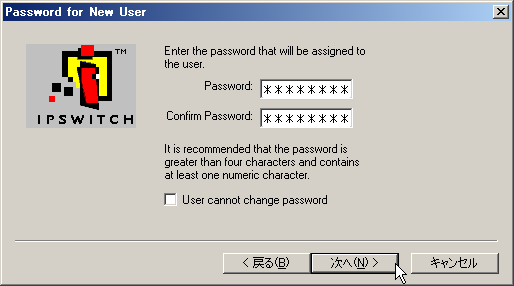

4~30文字のパスワードを設定する。複雑さのチェックはないので単純なパスワードも入力出来てしまうが複雑さを満たすパスワードを設定する方が安全である事は言うまでもない。ユーザにパスワードを変更させたくない場合は「User

cannot change password」にチェックを入れる。

パスワードの設定

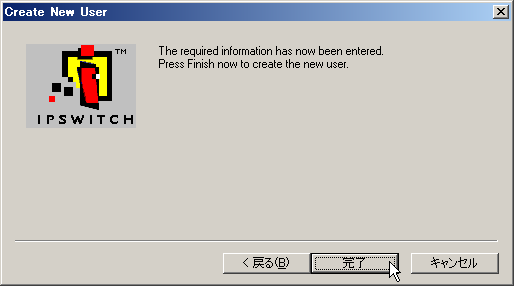

アカウント登録完了

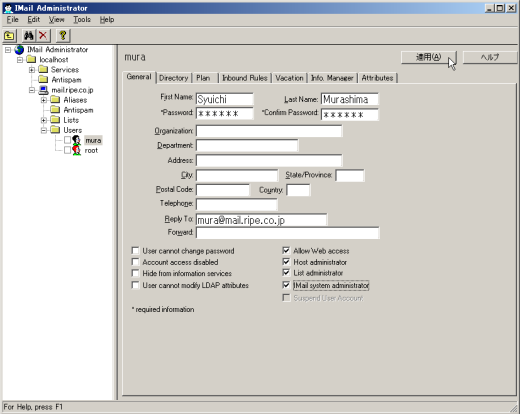

アカウントは登録後にも各種設定が変更可能だ。基本的な項目は「General」タブの中になる。Organization~Telephoneまでの項目はLDAPの属性として使われるが必須ではない。これ以外の項目は以下の通りだ。

Replay To:Webメールを使った時にReplay To:にセットされるアドレス

Forward:メールを受信した時の転送先。複数のアドレスを指定する時は「,(カンマ)」で区切る。多くのアドレスに転送する場合はメーリングリストを使用した方が効率的だ。

User cannnot change password:パスワード変更禁止

Account access disabled:アカウント停止

Hide from information services:LDAP情報隠蔽

User cannot modify LDAP attributes:LDAP属性変更禁止

Allow Web Access:Webメール使用許可

Host administrator:ホスト管理者

List administrator:メーリングリスト管理者

Mail system administrator:メールシステム管理者

これ以外の属性に関してはマニュアルを参照して頂きたい。

アカウントをメールサーバ管理者にするにはAllow Web Access、Host administrator、List

administrator、Mail system administratorのオンにすれば良い。

管理者のアカウント設定

デフォルトで作成され、停止されているrootアカウントはRFC上必要なアカウントだ。このアカウントを有効にする場合は、受信したメールをメールシステム管理者に転送するのが良いだろう。

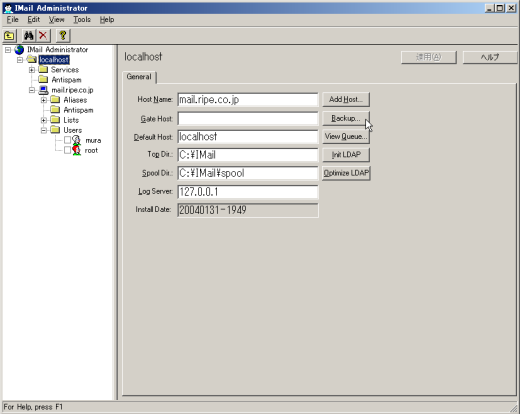

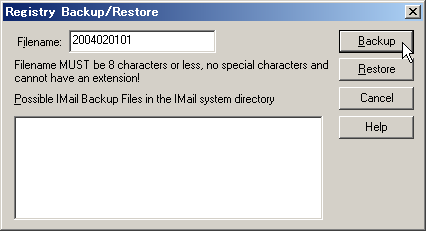

一通り設定が終わったら構成のバックアップをするのが良い。バックアップ/リストアはLocalhostの「Backup」から実施する。

バックアップ開始

バックアップする時はファイル名を指定する必要がある。DNSの時と同様に日付+連番で保存しておくと良いだろう

バックアップファイル名の指定

バックアップファイルはIMailフォルダの直下に拡張し無しのファイルとして生成される。バックアップ情報はサーバの構成、ユーザアカウント等かなり多くの情報が記録される。サイズ的にさほど大きくないファイルなので、フロッピーに入る様であればフロッピーにコピーしておくのが良いだろう。

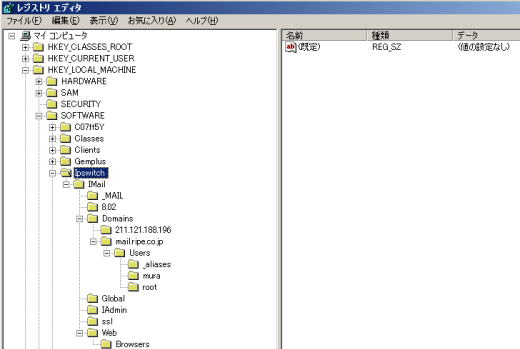

IMailの情報のほとんどはレジストリ上に状態を記録している。ユーザアカウントやリスト等を個別にバックアップしたいのであれば、レジストリエディタ(regedt32)を使って個別に吸い上げれば良い。

IMailのレジストリは「HKEY_LOCAL_MACHINE\SOFTWARE\Ipswitch\IMail」以下にある。レジストリをバックアップする場合は、[ファイル]-[エクスポート]で保存する事が出来る。

IMailのレジストリ位置

1台のIMail Serverに複数ドメインを処理させる方法は3通りある。もちろんどの方法をとるにしても、該当ドメインの前方参照ゾーンにはA/MXレコードが必要な言うまでもない。

1)Host Aliasesに他のドメインも受け入れる様に設定する。

一番お手軽な設定方法だ。異なるドメイン宛であってもメールボックスは共有されるので1つの組織が複数の組織を取得した時にはこの方法が最適だ。

Host Aliasesに他のドメインも受け入れる様に設定する

2)独立したIPアドレスに仮想ホストを割り当てる

この方法はあたかももう1台独立したメールサーバある様に振る舞う。IPアドレスに余裕がある時はこの方法がお勧めだ。

この設定をする場合は、まずOSのTCP/IP詳細設定でIPアドレスを追加する。[15-IMail-047.BMP/サーバに追加のIPアドレスを与える]

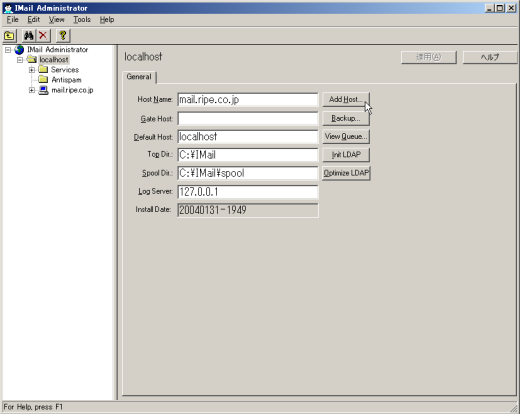

「AddHost」で仮想ホストを追加する。

AddHostで仮想ホストを追加

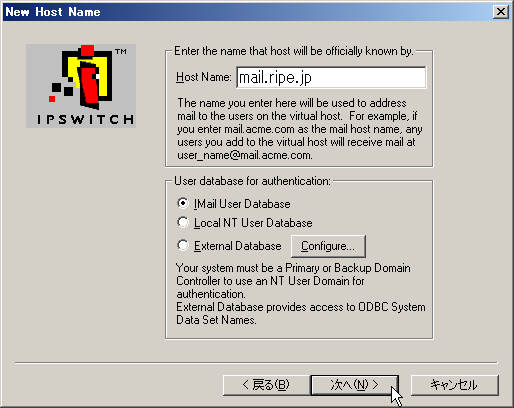

ウイザードが起動する

「Host Name」にホストの正式FQDNを設定する。

正式FQDNを設定

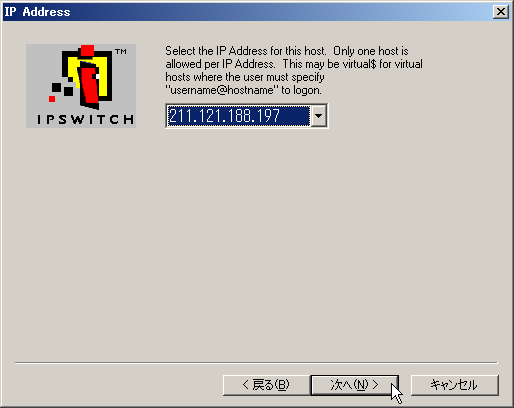

追加したIPアドレスを選択する。

追加したIPアドレスを選択

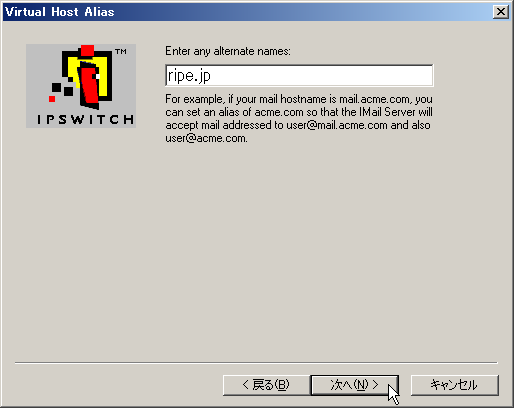

ホストが受け取るエイリアスを設定する。通常はドメイン名だ。

ドメイン名を設定する

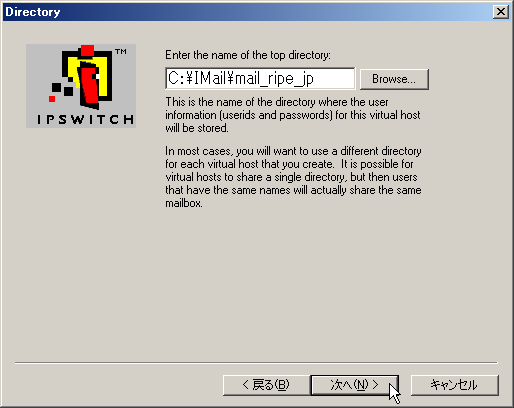

仮想ホストを作る場合は専用のフォルダが必要なので、専用フォルダを指定する。デフォルトでも問題はない。

専用フォルダの指定

ウイザード完了

仮想ホストが出来ても、IMail

Administrator上は更新されないので「F5」でリフレッシュする。新しく作られた仮想ホストも通常のホストと同様に操作ができる。

独立したIPアドレスを持った仮想ホスト

3)同じIPアドレスを使いドメイン名で区別をする。

IPアドレスに余裕がない時はドメイン名で区別する方法がある。ただ、この場合、メール利用者は仮想ホストを区別するためにログインユーザIDに「mura@ripe.jp」の様にドメイン名を含んだ形のユーザIDを使う必要がある。

IPアドレスを共有するホストを作る場合は、IPアドレス設定時に「Virtual」を選択するだけで、これ以外は独立したIPアドレスを持つ場合と同じだ。

IPアドレスを共有する場合はVirtualを選択

IMail

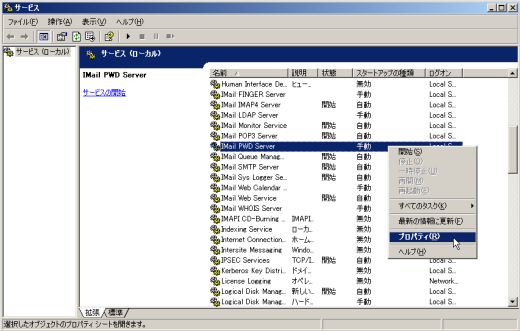

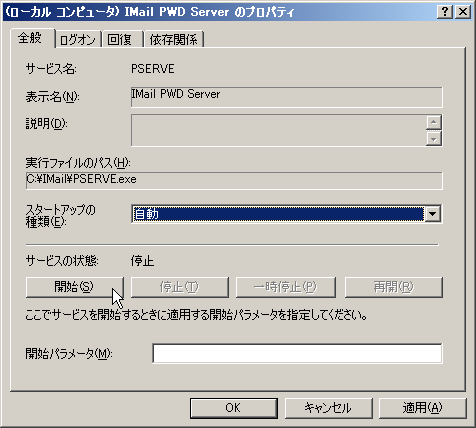

Serverのサービスは全てインストールされており、自動起動に指定されなかったサービスはスタートアップ指定が「手動」になっている。自動起動したい場合は「サービス」のMMC([スタート]-[管理ツール]-[サービス])でスタートアップを「自動」に変更すれば良い。サービスで直接サービスを開始してもかまわない。

サービスのプロパティを開く

スタートアップの種類を自動に変更する

IMail Serverには本書で紹介した以外にも様々なサービスがあるので簡単に紹介しておこう。

正式名はWeb Messageingと呼ばれており、メールの送受信をWebブラウザ上で実行出来る。Web Messageingの機能はこれだけではなく、各種設定もこのインタフェースから変更が出来る。

正式名はWeb Administration。管理機能とサービスの監視をする事が出来る。

・Webカレンダー

Web上でのスケジューラ

・複数サーバ稼働

2台以上のサーバを連携させて処理をする。設定情報を共有が可能。

・メールスプーラ

メインのメールサーバがダウンしている間メールを保持する

・メールゲートウェイ

受信したメールを他のメールサーバに転送する

・メーリングリスト

メーリングリストサービスを提供する。

・Vacationメッセージ

メールを受信した時に1度だけ自動応答メッセージを送信する。長期不在時などすぐにメールを読む事が出来ない時に便利だ。

・情報マネージャ

メールを受信した時に自動応答メッセージを送信する。問い合わせメールの自動応答などに利用出来る。

・エイリアス

メールアカウント等のエイリアスを作る事が出来る。アカウント名を変更した場合に古いアカウントからの転送であったり、臨時メールアドレスを追加する必要がある時など、ちょっとした時に使う事が出来る。

・SSLの利用

Webメール(ポート番号:8383)やWeb管理(8181)にSSLを適用する事が出来る。

・Finger、Whois、LDAP

セキュリティ上これらのサービスを無計画に提供する事はあまり好ましくないが、必要であればサービス提供をする事が出来る。

IMail Serverはユーザ数は無制限であるが、作成出来るドメイン数が5/メーリングリスト数が10に制限されたIMail Server Gold Ver.8.0 Small Business Editionと、無制限のIMail Server Gold Ver.8.0 Professional Edition の2種類がある。導入するのであれば規模に応じたパッケージを導入すれば良いだろう。(厳密に言うとアカデミック用とサービス・アグリーメントがセットされたパッケージもある)

![]()

![]()

Copyright ©2005 MURA All rights reserved.